Mở đầu

Chào mọi người, bữa có khá nhiều người muốn biết về thông tin, cũng như các công cụ sử dụng trong quá trình Pentest. Bên cạnh đó mình cũng thấy chính bản thân mình ngày trước khi bước vào con đường tập tành Pentest, có nhiều bỡ ngỡ và ít thông tin tiếng Việt để dễ tiếp cận. Vì các ngữ liệu tiếng Anh nhiều, nhưng phần nền của bản thân chưa có thì tiếp xúc thứ mới bằng ngôn ngữ khác tiếng mẹ đẻ là điều khá khó khăn. Nay mình làm seri chia sẻ một số các công cụ và các kinh nghiệm ít ỏi của bản thân trong quá trình làm việc.

Phần mềm không thể thiếu BURP SUITE

Hiện tại, BURP SUITE là công cụ phổ biến và cực nổi tiếng, không ai là không biết nhằm thực hiện tạo proxy nhằm intercept các thông tin request của web, app. Hiện tại công việc chính của mình là Web Pentest nên mình sẽ hướng theo Web Pentest cho mọi người dễ theo dõi. Các mảng khả mình đang tự học thêm.

1. Tải và cài đặt

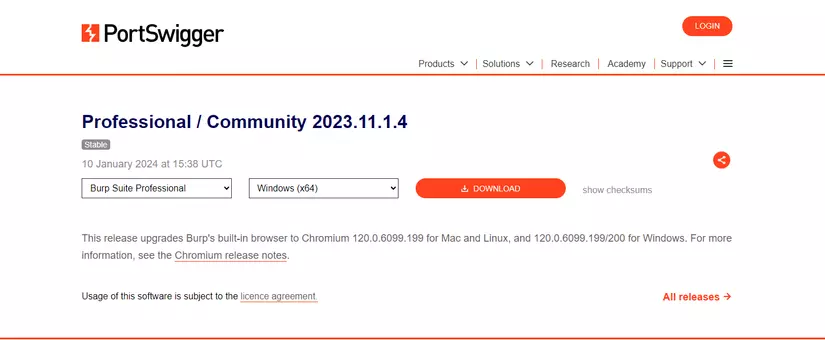

Việc tải BURP SUITE thì khá dễ dàng với 3 phiên bản tại trang web:

Tuỳ vào tài chính các bạn có thể tại về các bản khác nhau. Nhưng các chức năng cơ bản sẽ như nhau.

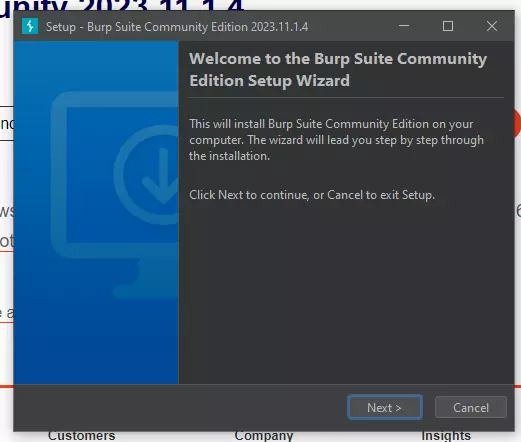

Các bước tải về và setup rất đơn giản. Bạn có thể tải bản exe cho Win, hoặc các bản khác cho MacOS hoặc Linux.

Khá đơn giản phải không! Chỉ cần đọc kỹ trước khi nhấn next là được!

Bên cạnh đó, mọi người có thể sử dụng bản JAR và tự mình cài đặt JRE để có thể trải nghiệm chuyên nghiệp hoặc khổ *** hơn cho bản thân :V

2. Setup các thông tin cơ bản

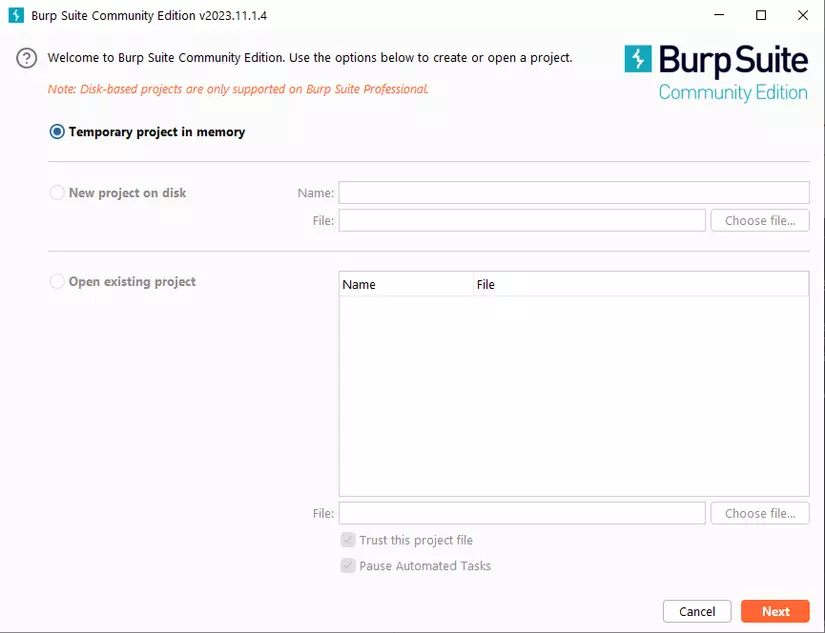

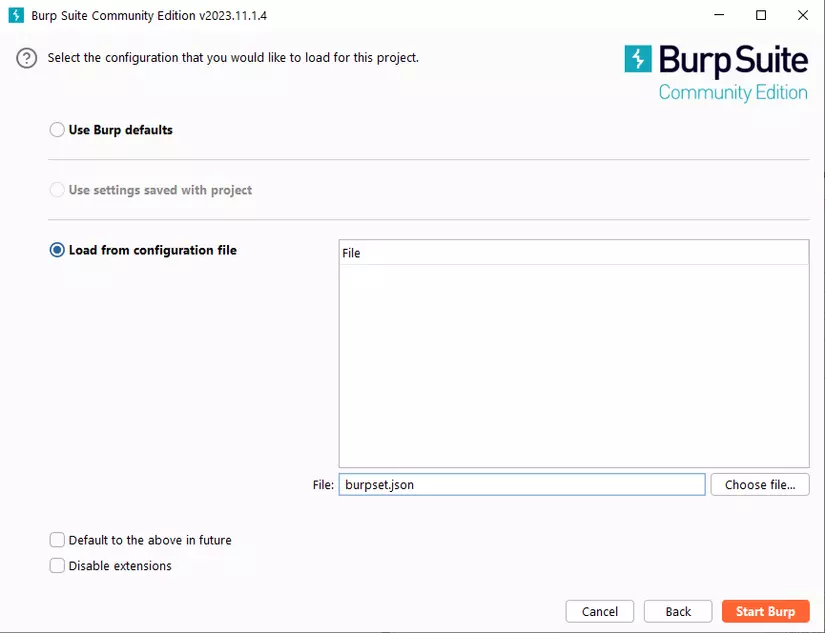

2.1 Khi khởi động Burp Suite sẽ trong như sau:

Phần tích có 2 thông tin thì nếu máy yếu bạn cso thể disable các extentions để khởi động nhanh hơn và sau vào sẽ tự load các extention mà mọi người cần.

Phần tích có 2 thông tin thì nếu máy yếu bạn cso thể disable các extentions để khởi động nhanh hơn và sau vào sẽ tự load các extention mà mọi người cần.

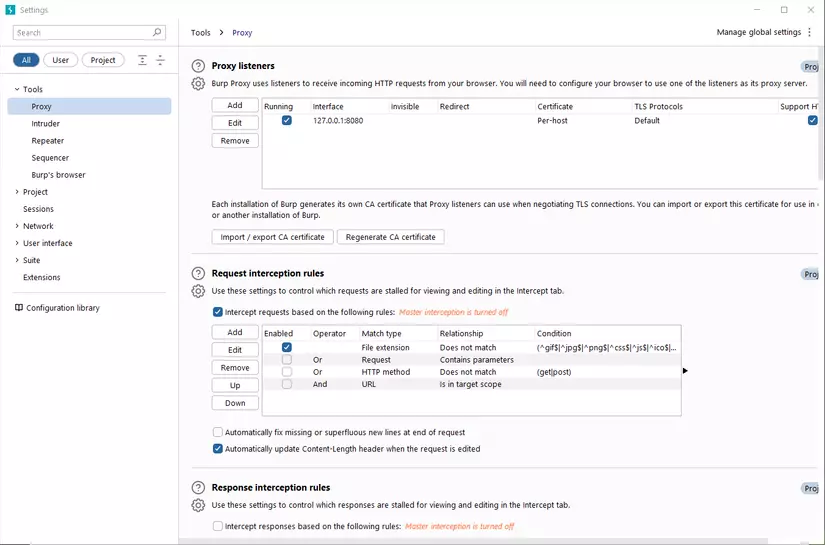

2.2 Setup proxy để thực hiện intercept các request trang web

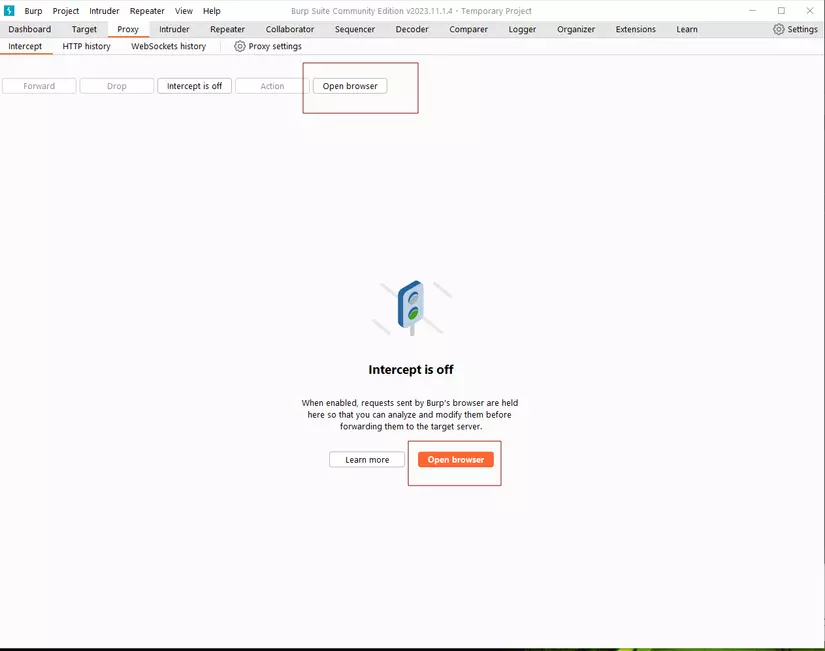

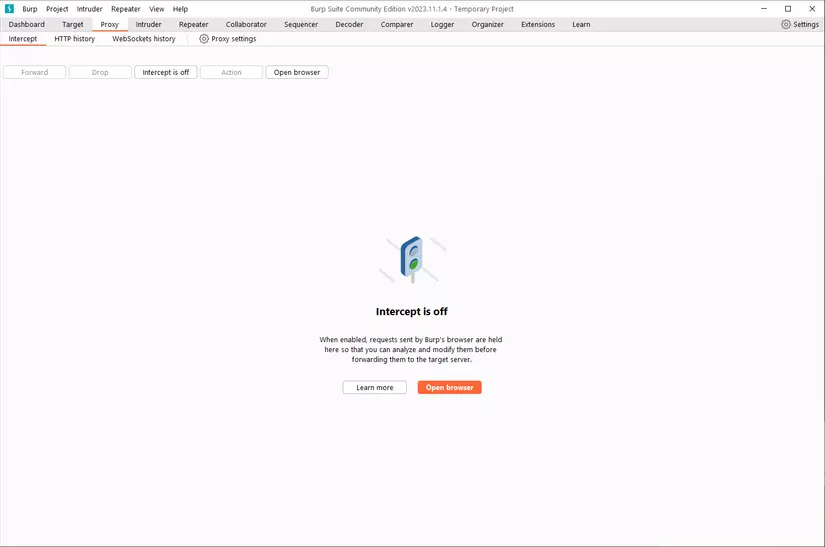

a) Dành cho người Lười :

Nếu mọi người lười thì có 1 option đỡ lằng nhằng được tích hợp sẵn mà không cần setup thông tin gì của Burp là Web Browser có sẵn của Burp.

b) Try hard hơn:

Nếu không muốn dùng Browser mặc định, thì tôi khuyến nghị nên dùng Firefox hoặc trình duyệt nào bạn thích, vì bản thân ngày trước cũng dùng bản tích hợp, Chrome, Edge rồi lại quay ra dùng Cáo lửa đến bây giờ :v Nếu không setup phần Proxy này thì không bắt được request HTTPS đâu nhé

Bắt đầu setup nào:

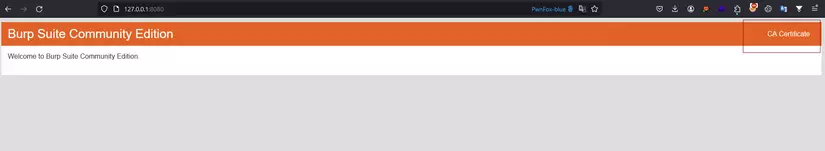

- Đầu tiên là phải thực hiện lấy cert để cài đặt cert, phải cần bước này, thì các bạn mới có thể bắt được các request HTTPS, mà đa số hiện nay các trang web đều dùng HTTPS rồi ít và hiếm trang là HTTP.

- Thông tin deafult của proxy listeners là 127.0.0.1:8080

- Truy cập vào 127.0.0.1:8080 bằng Bowser các bạn muốn và click vào phần khung đỏ để tải về Cert:

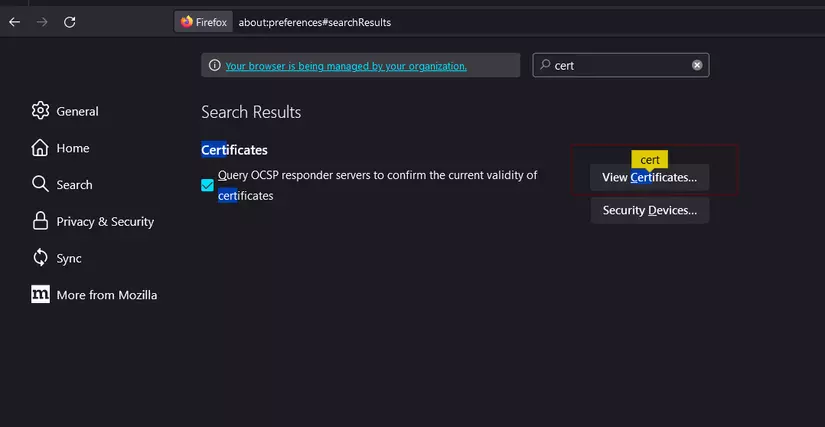

- Sau khi tải về thì có 2 hướng cái đặt Cert, click và cài cert trên toàn máy, hoặc bạn cài đặt cert cho từng trình duyệt mà bạn muốn, mình dùng cách 2:

- Trong Firefox mình vào Setting của browser này, tìm đến phần Cert như trong nhìn dưới:

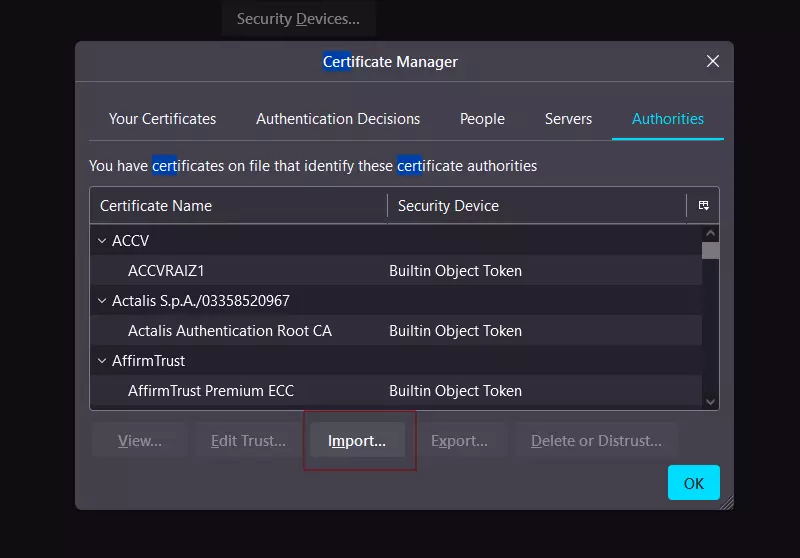

- Rồi chọn phần import và import cert vừa tải vào trong này:

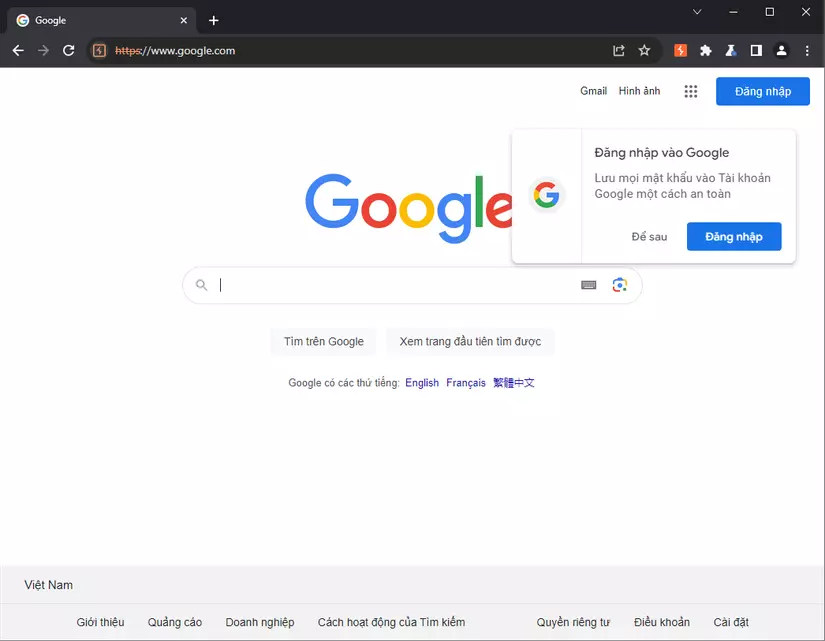

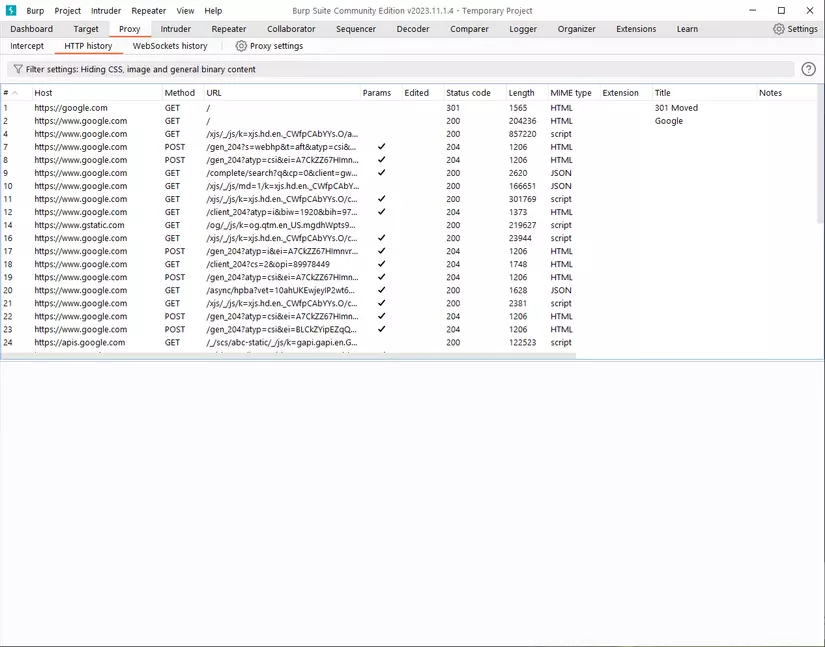

Vậy là xong giờ thực hiện check Proxy History có bắt được request bạn đưa ra không:

3. Sử dụng Burp Suite cơ bản và các Extentions chắc chắn phải có

3.1 Dùng Burp cơ bản:

Burp có các tab như sau:

Giải thích sơ qua các tab:

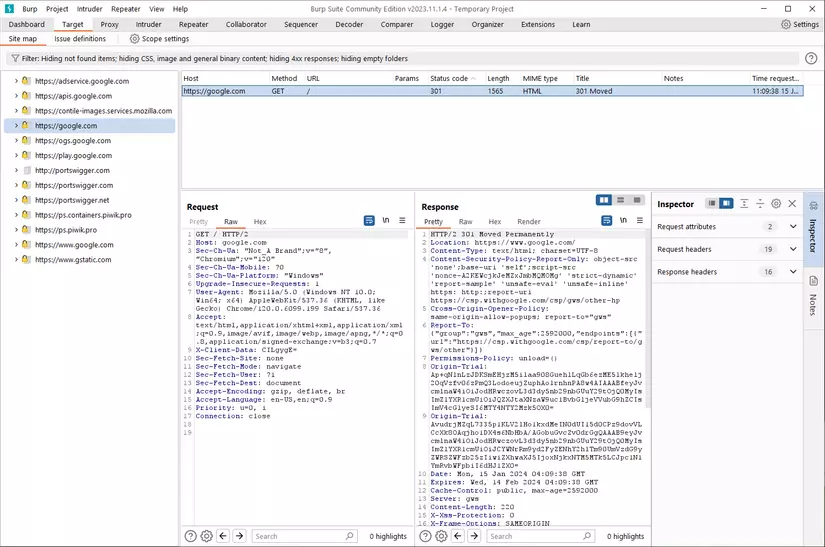

1. Target Tab

- Hiển thị thông tin về ứng dụng web đang được kiểm thử.

- Cấu hình mục tiêu, quy tắc và các cài đặt liên quan đến ứng dụng.

- Crawler tự động khám phá các đường dẫn của ứng dụng và xây dựng biểu đồ cấu trúc ứng dụng web.

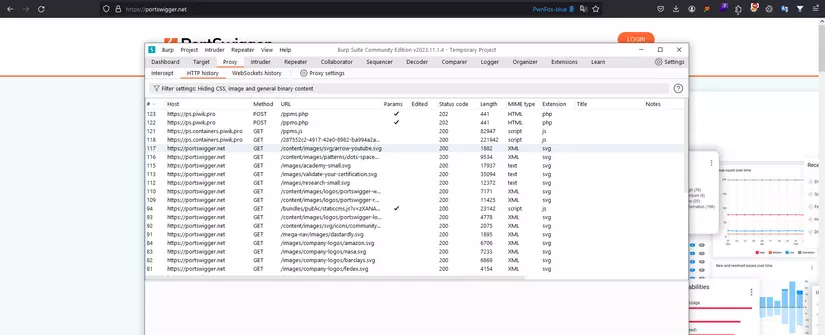

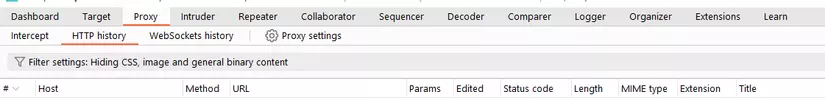

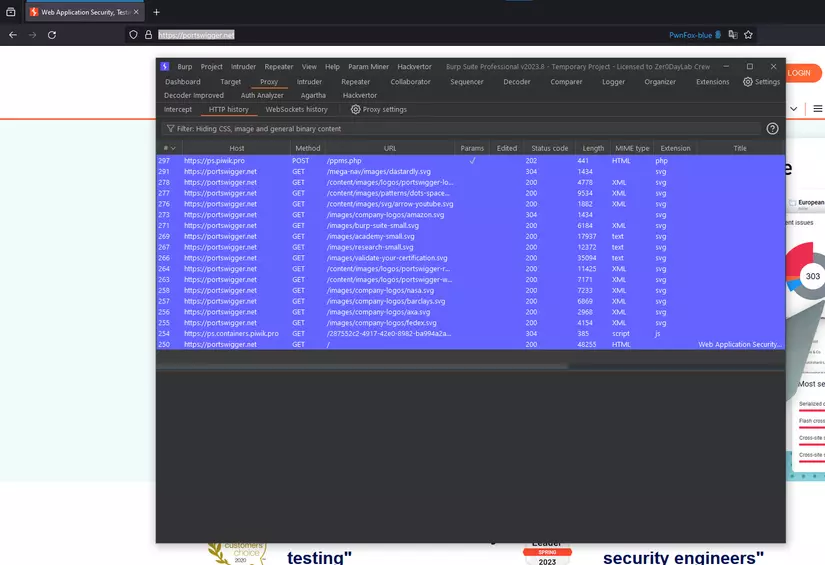

2. Proxy Tab

- Lắng nghe và chuyển tiếp các yêu cầu và phản hồi giữa trình duyệt và máy chủ.

- Xem và sửa đổi các gói tin HTTP.

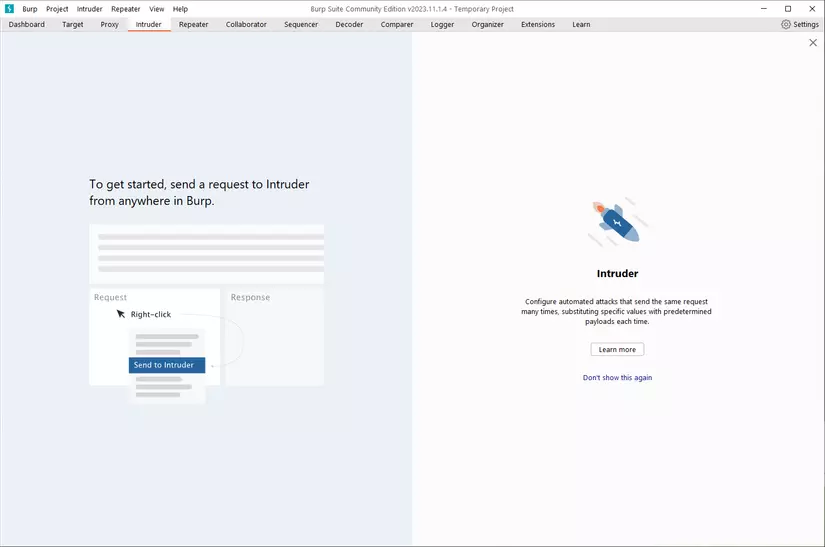

3. Intruder Tab

- Thực hiện các tấn công tự động với các payload đa dạng.

- Hỗ trợ tấn công từ điển, tấn công bằng số và nhiều chiến thuật khác.

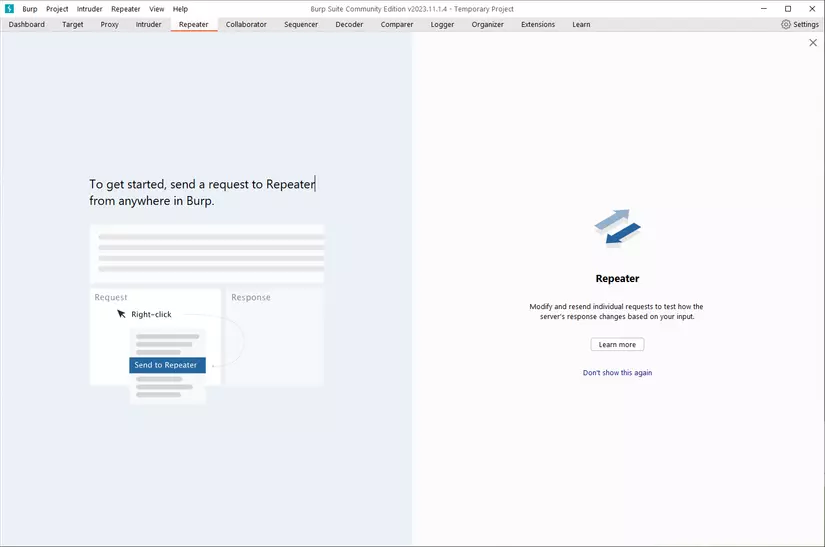

4. Repeater Tab

- Lặp lại và thay đổi các yêu cầu HTTP để kiểm thử và hiểu rõ hơn về ứng dụng.

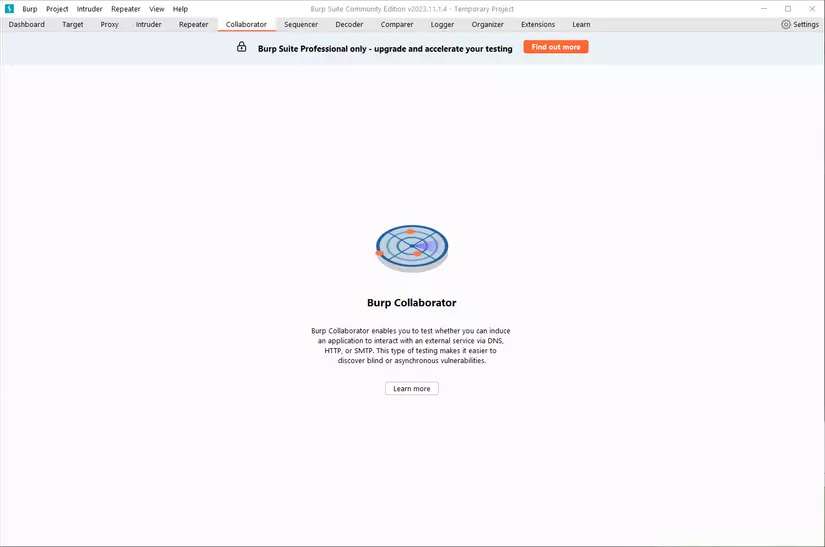

5. Collaborator Tab

- Burp Collaborator giúp phát hiện các lỗ hổng bảo mật như Server Side Request Forgery (SSRF), External Service Interaction, và các vấn đề liên quan đến việc giao tiếp với các dịch vụ bên ngoài.

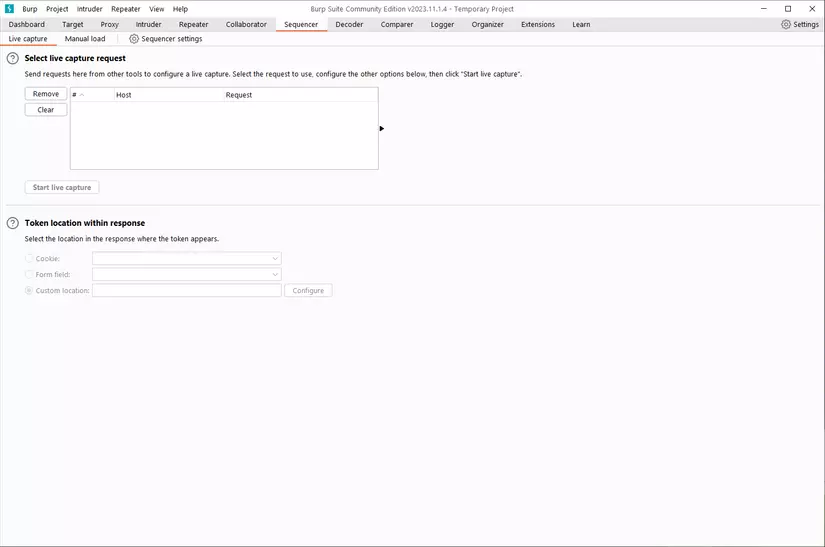

6. Sequencer Tab

- Phân tích chất lượng của ngẫu nhiên số liệu sinh ra bởi ứng dụng.

- Xác định tính dự đoán được của dãy số.

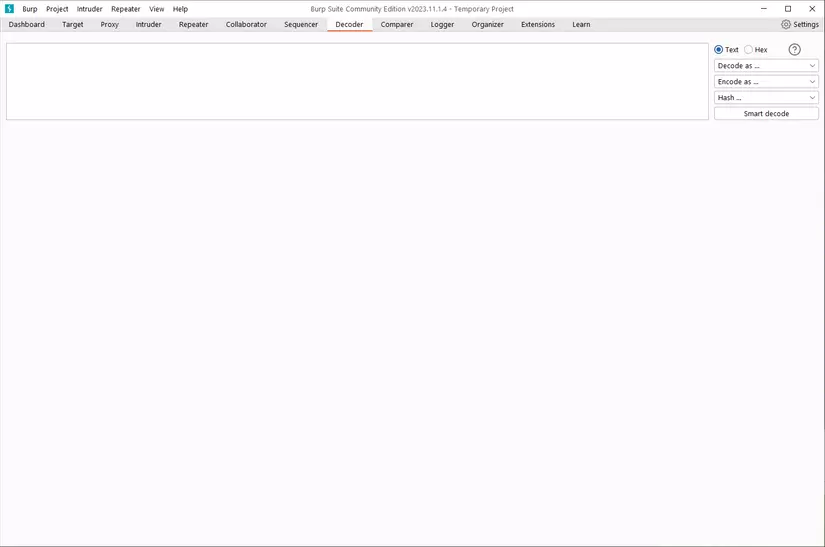

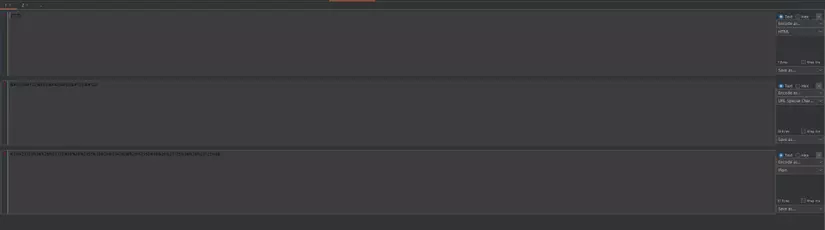

7. Decoder Tab

- Giải mã chuỗi mã hóa và chuyển đổi dữ liệu giữa nhiều định dạng.

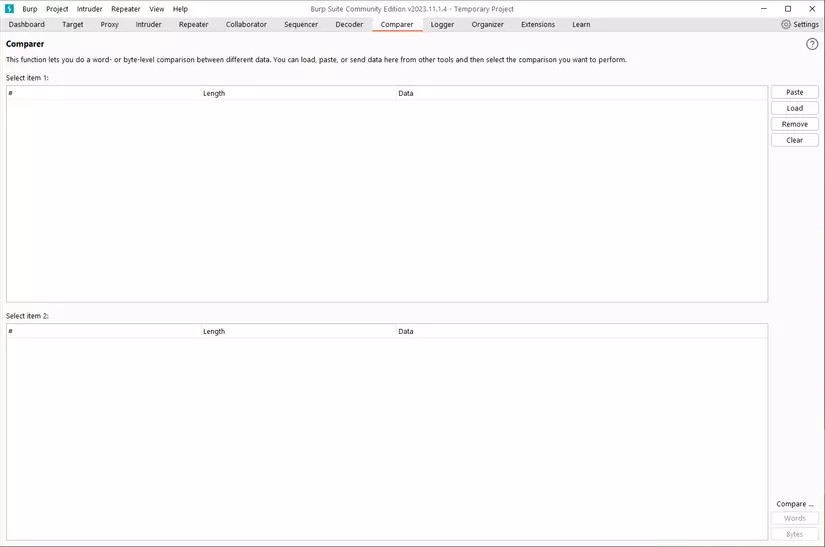

9. Comparer Tab

- So sánh hai yêu cầu hoặc phản hồi để xác định sự khác biệt giữa chúng.

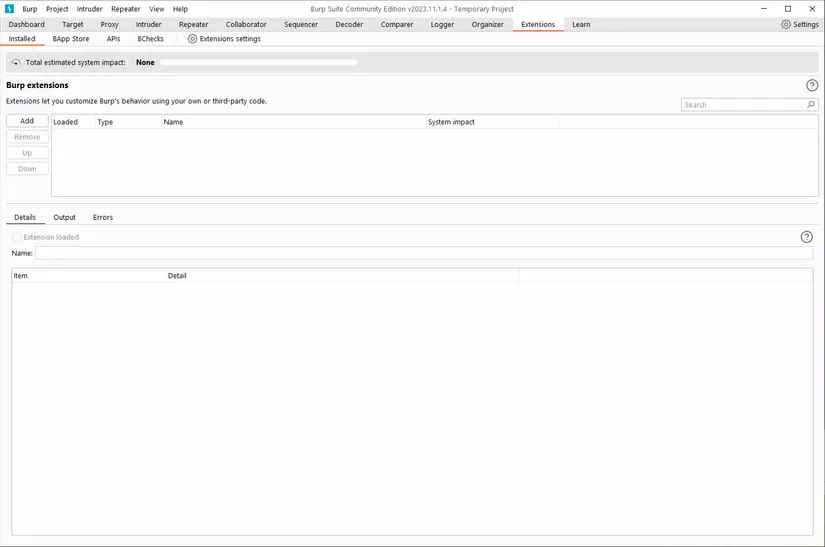

10. Extender Tab

- Tích hợp plug-in và mở rộng Burp Suite với các chức năng tùy chỉnh.

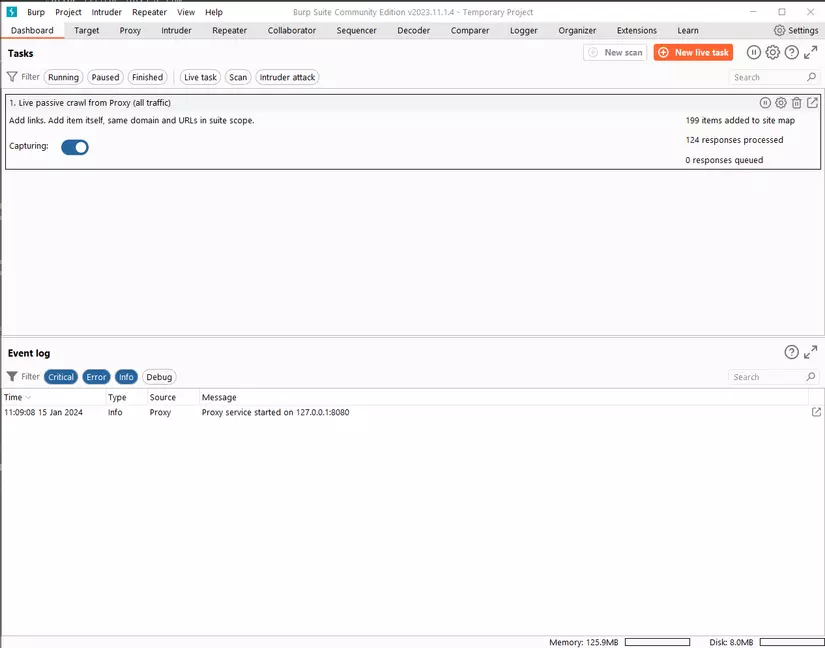

11. Dashboard

- Trang hiển thị các thông tin tổng quan của phần mềm để dễ dàng theo dõi

3.2 Các Extentions không thể thiếu

Đây là một số extention tuỳ biến của tôi, nên các bạn có thể thấy cần thiết thì cài không thì có thể tìm và rcm cho tôi ở phía dưới, cảm ơn mọi người!

1. PwnFox:

Đây là extention mà tôi không thể không cài, và cũng là cái khiến tôi phải dùng Cáo Lửa:

- Link Extention cài trên Firefox: https://addons.mozilla.org/en-US/firefox/addon/pwnfox/

- Link github cho extention hiện thị màu trên Burp: https://github.com/yeswehack/PwnFox

Ưu điểm:

- Dễ sử dụng và cấu hình

- Tạo được nhiều profile phù hợp cho việc thực hiện các kiểm thử liên quan đến authen, author

- Mỗi tab màu là 1 profile khác nhau, các tab này highlight lên tab Proxy History rất dễ theo dõi

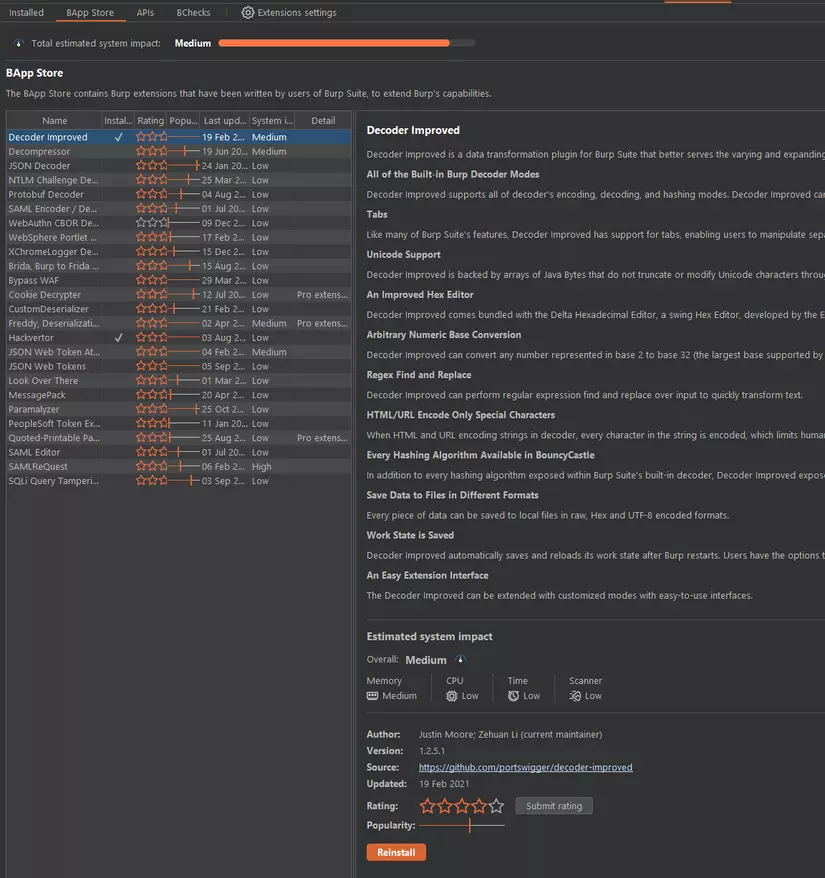

2. Decoder Improved

Extention này có sẵn trong BApp Store, các bạn có thể tìm và tải về dễ dàng

Đây là extention gần như bao hàm được hết các encode decode cần thiết mà trong công việc bạn gặp phải, nó xịn hơn rất nhiều so với công cụ có sẵn là Decoder.

Từ nay các bạn sẽ không cần phải tìm các trang hỗ trợ encode & decode trên mạng nữa.

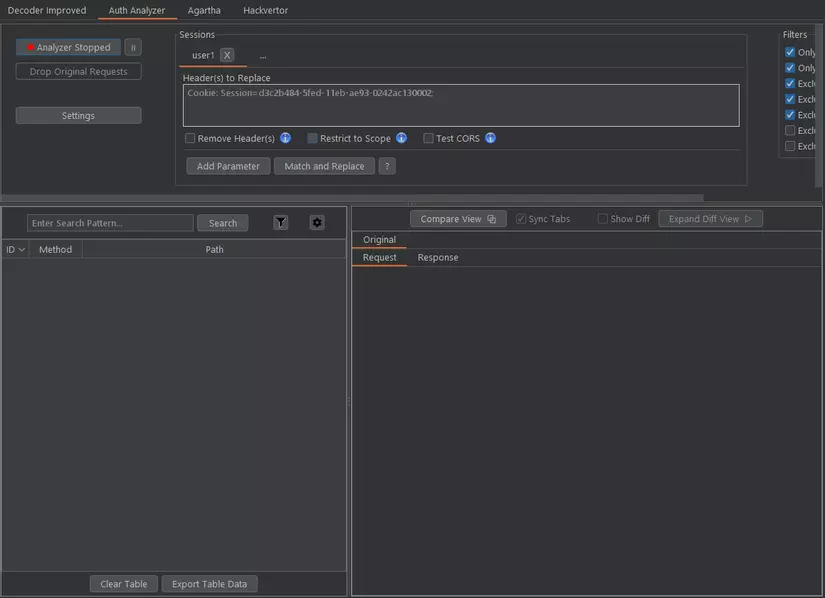

3. Auth Analyzer

Đây là công cụ cho phép tôi thực hiện quá trình so sánh các ma trận phân quyền đơn giản hơn. Chỉ cần cung cấp thông tin đăng nhập như cookie hay token, bấm nút Start và lướt web với user có quyền cao nhất rồi so sánh kết quả trả về với độ sai khác và tài liệu nghiệp vụ của chức năng từ đó đưa ra kết quả nhanh hơn.

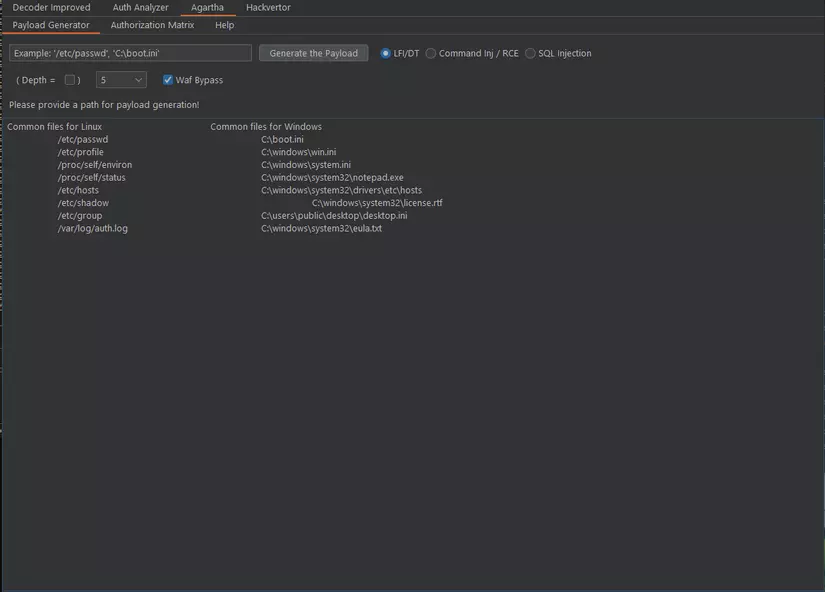

4. Agartha

Công cụ phù hợp cho việc auto gen các payload liên quan lỗi LFI, CMD Injection, SQL Injection.

Link github: https://github.com/volkandindar/agartha

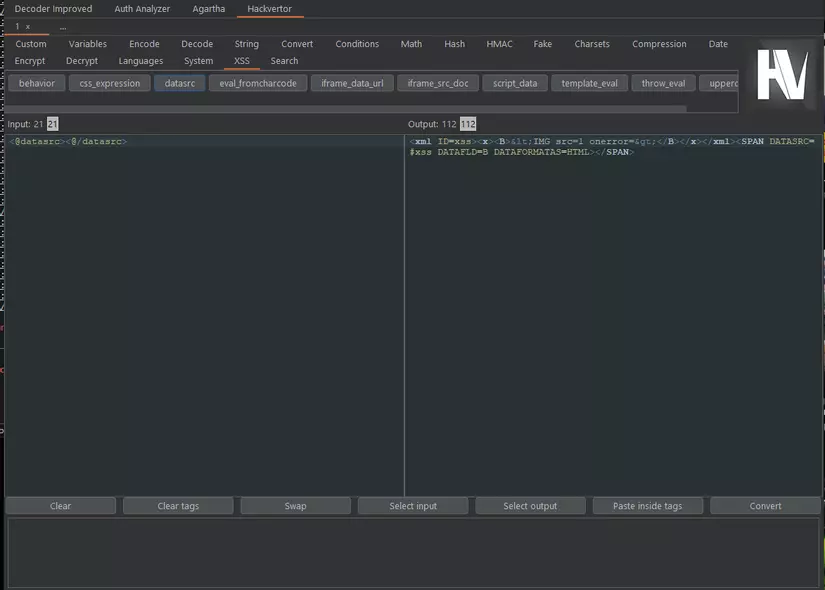

5. Hackvetor

Công cụ này cũng có sẵn trong BApp Store có thể dễ dàng tải về. Công cụ này cho phép tự encode các payload và nhiều hơn thế!

Kết

Chúc mọi người dễ dàng tiếp cận hơn với những thông tin tôi chia sẻ. Mong sẽ giúp được mọi người phần nào đó để phát triển bản thân theo con đường Security một cách phù hợp! Mọi người có thể recomment để tôi viết thêm các thông tin các bạn muốn trong phần tiếp theo của serri này!