Câu chuyện

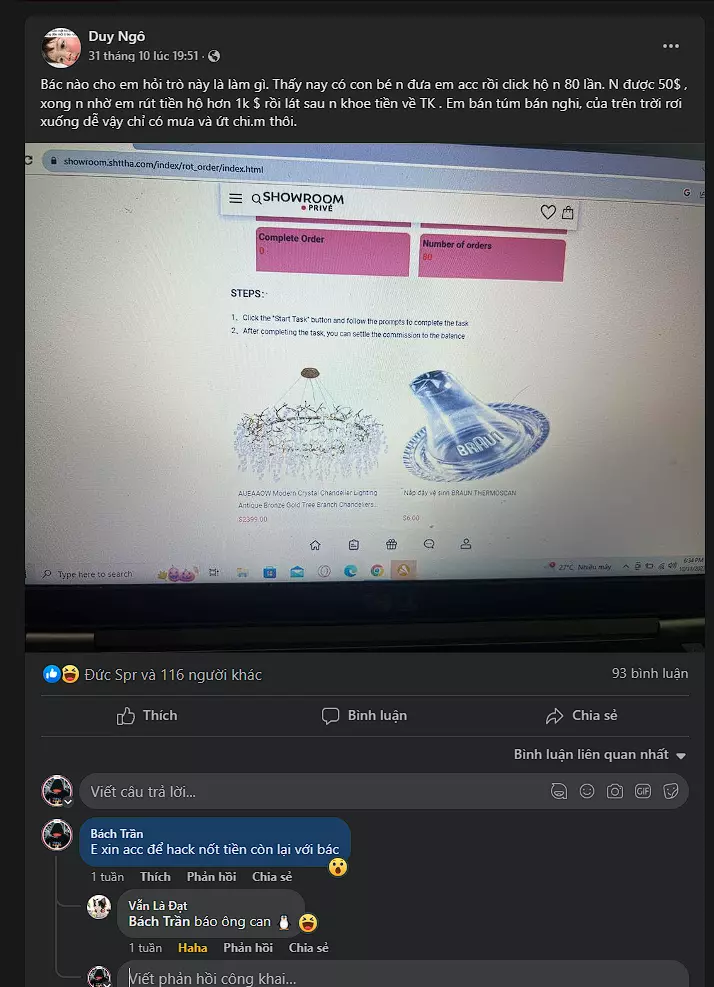

Trong buổi tối lướt phở bò để giải trí buổi tối, tôi có lướt ngang qua 1 post trên group VOZ. Đại loại là có đồng chí đăng bài như thế này:

Tôi cũng tính hỏi cho vui ở phía dưới. Nhưng mà vì đang rảnh. Đợi mãi chả thấy chủ tus gửi acc. Tôi tự mò vào web ấy để xem thử nó có cái gì?

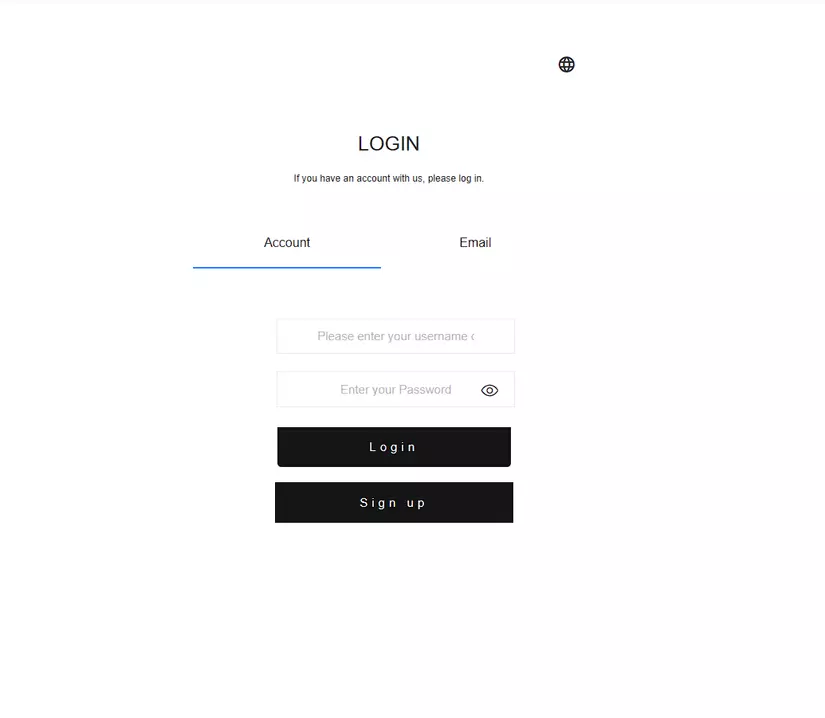

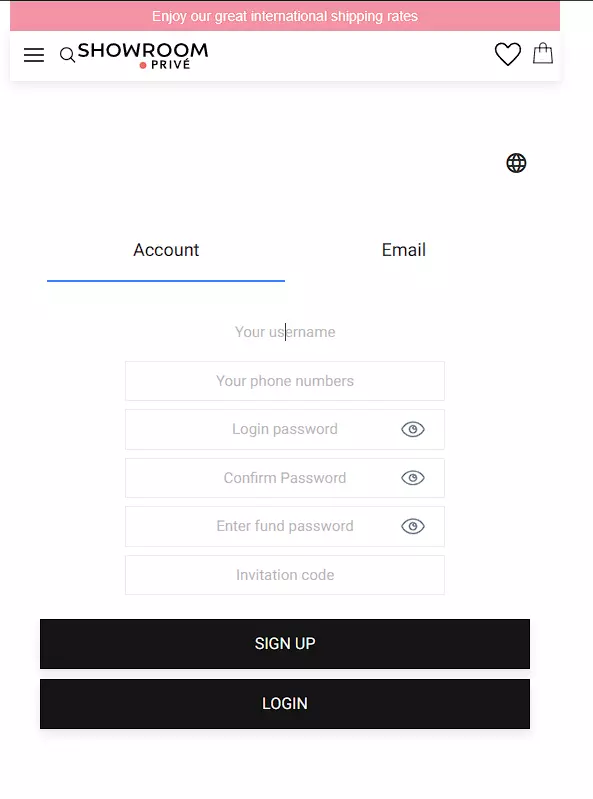

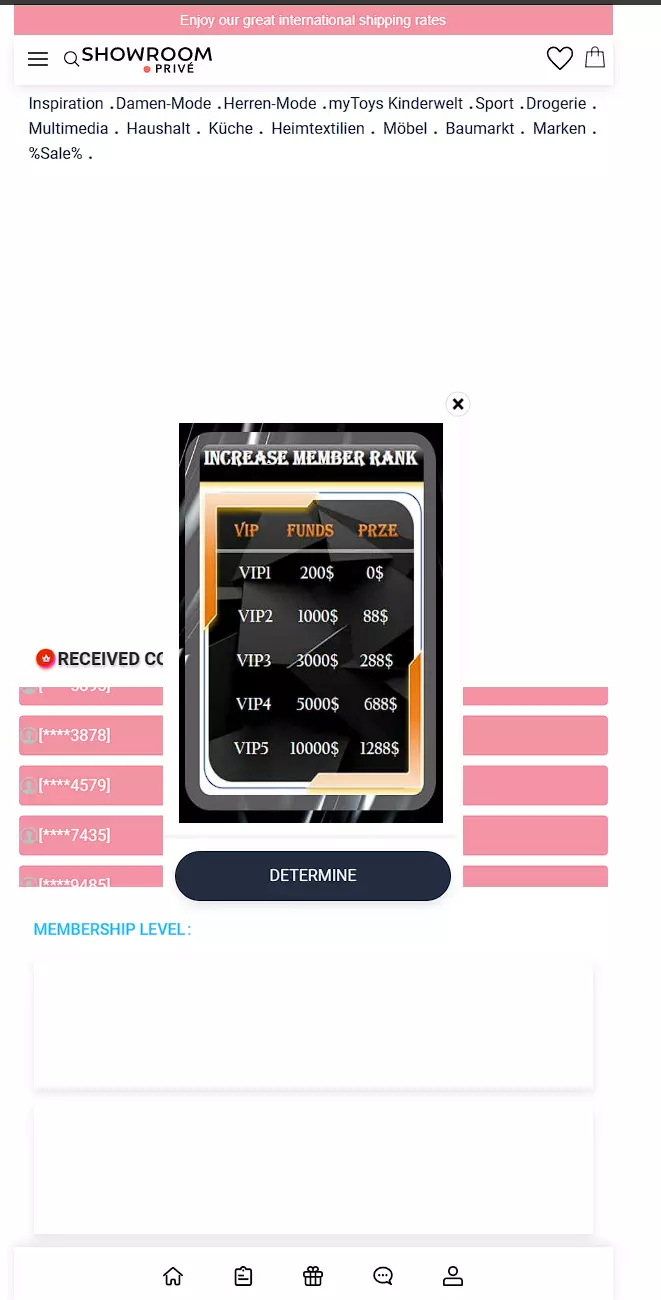

Các bạn có thể thấy, đây là trang đăng nhập người dùng của web. Nhưng vì không có 1 cách nào để thực hiện đăng nhập, tôi đã thử đăng ký xem có được không?

Ở đây, tôi đã thử tạo ra 1 user với các thông tin fake. Nhưng đến giá trị Invitation code thì kiếp nạn 82 xuất hiện. Không thể make noise bằng cách brute force, mà cũng không thể đi social cái giá trị này được, thế thì lộ quá!

Hacking time

Lưu ý: Hành động này là tấn công mấy thằng lừa đảo sau khi đọc các commennt confirm lừa đảo từ trang web này

Recon

Đầu tiên chúng ta luôn cần các thông tin từ hệ thống này, ví dụ như các thông tin cơ bản: ip, hosting, port, directory,...

Các công cụ sau khi chạy trả về thì có các thông tin không mang lại thông tin mình muốn, bên cạnh đó, trang web còn có firewall block trực tiếp từ bước scan directory

Haizz, chết tiệt, thật quá là bất cẩn! Reset thần chưởng thôi! Hên quá cuối cùng cũng vào lại được!

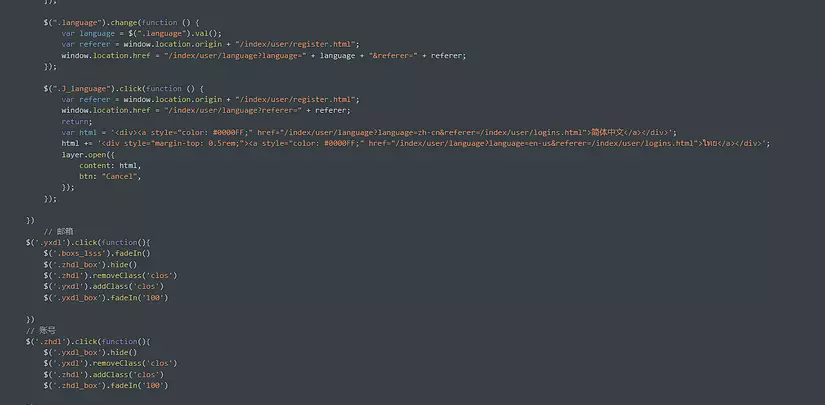

Ngồi đọc thử code js trên trang web thì thấy một số thông tin cần thiết như:

Nhìn vào dòng thứ 4 trong hình, dễ dàng nhận ra đây là lỗi Open Redirect. Nhưng ngẫm lại, hack thế này thì chỉ là đi tìm lỗi đơn thuần!

Lúc này khá là buồn ngủ rồi, nhưng mà giờ không làm luôn mai lại lười. Thử reload loanh quanh lại các trang thu được, lúc này trong đầu loé lên một ý tưởng, tại sao không thử truy cập /admin nhỉ? Thế là tôi thực hiện ngay và bùm. Thành công! Trang này load được phần đăng nhập của admin (Sorry mọi người, web này disable trang admin rồi nên k chụp cho mọi người thấy được)

Exploit

Ở bước này, các thông tin nhận được vẫn chưa đâu vào đâu. Nhưng thôi kệ, cứ thử xem sao vậy!

Khi thấy trang đăng nhập hiện ra đúng 1 trường nhập nhưng toàn là tiếng mấy anh Tàu. Hơi hoang mang nhưng mà trong đầu nghĩ chắc là nhập username, enter xong thì nhập pass ấy mà!

Nghĩ thế, tôi nhập thử admin và enter. Và bùm, trang đó load lại 1 lần nữa, nhưng kèm theo parameter safety với giá trị nhập vào. Thử giá trị khác ở ô nhập thì safety sẽ thay đổi theo giá trị này. Đến đây vừa vui mừng được tí thì lại bí!

Ở bước này, tôi lại tiếp tục ngồi đọc code js trên trang. Và nhanh chóng, tôi nhìn thấy một đoạn code xử lý, có 2 uri liên quan đến admin, 1 là /admin/login.html và 1 là /admin/login/index_2. URI hiện tại của mình là /admin/login.html

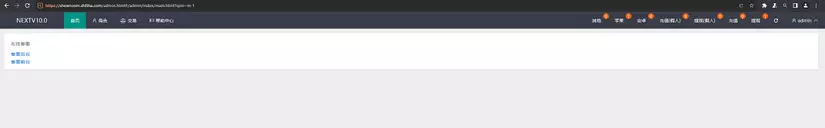

Đây là log lịch sử truy cập của mình. Và lại thử thôi, trong phần js ấy, /admin/login/index_2 cũng không yêu cầu gì để có thể load được! Truy cập bình thường và giờ thì số lượng ô cho nhập là 2 thay vì 1 như vừa rồi. Giờ tôi đã sử dụng công cụ dịch TWP để thực hiện dịch xem thử nó yêu cầu cái gì trong này. Thì đúng đây là web đăng nhập bình thường. Tôi thử trường hợp cơ bản nhất: admin/admin. Giật mình khi gõ enter:

Cái gì thế này??? Tôi load được trang cms admin đơn giảnt hế thôi à @@ lộn gì không thế?

Tôi đã hơi shock vì đi lừa đảo ít ra cũng phải có gì đó bảo mật hơn tí chứ! Lúc này tôi chú ý đến phần cookie trả về. Ở phần này tôi giải mã ra và biết được, thật ra password không phải là admin mà là 123456. Đến cái cms lừa đảo cũng code sai!

Post-exploit

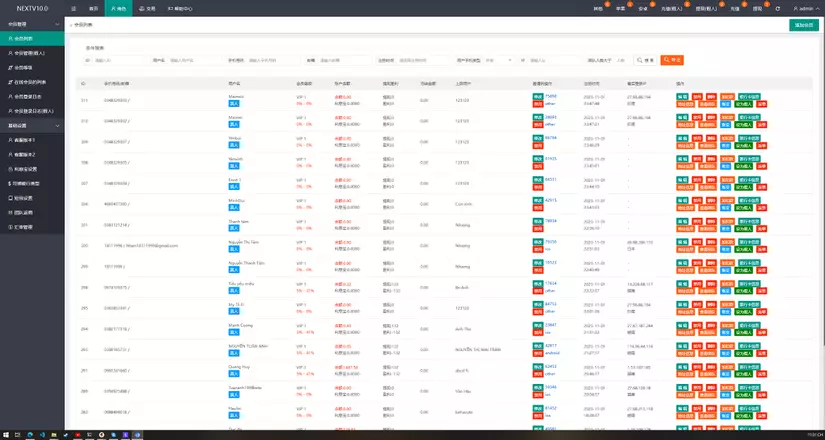

Sau khi login CMS admin thành công, tôi lội vài vòng để hiểu cái nghiệp vụ trang web này có gì. Và confirm được đúng là tụi này lừa đảo, nó có hẳng 1 list các danh sách các thông tin giả, từ người dùng, giao dịch, thanh toán...

Những người dùng thật sẽ ở 1 danh sách khác. Nội dung trang CMS giống hệt quản lý mô hình Ponzzi, với Invitation code tôi có đề cập ban đầu, mỗi đầu mối khi đăng ký thành công sẽ được cấp mã, và trang web này sẽ quản lý người dùng đó xem đã dụ được những ai vào đây nạp tiền chưa?

Đây là danh sách thông tin tôi thu được từ trang CMS.

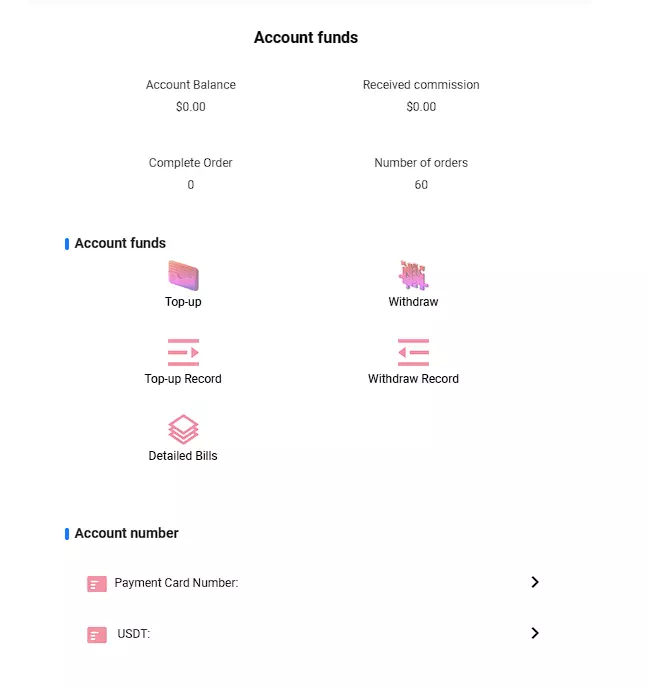

Cách làm này tuy không mới nhưng vẫn lừa được kha khá người. Lộn ngược lại, tôi đã thử dùng 1 mã Invitation code của người dùng trong hệ thống đăng ký để thử xem web client có gì.

Mà thôi nhìn chán chả muốn chụp nữa!

Tôi cũng ngồi lướt thêm các tính năng trên CMS thử xem có lấy tiền từ bọn này được không, thì mới thấy, tụi này cho phép rút tiền nhử con mồi là thật, nó cho rút nhưng phải nạp đã mà cái trang nạp tiền ở phía client cũng chán cơ, ghi các mệnh giá nạp, chọn mệnh giá thấp nhất 200USD thì nó báo min nạp là 300 cơ, dẹp!

Tôi nghĩ đủ kiểu cũng không ra được cách để rút tiền, vì thật ra cái này tụi nó sẽ chuyển cho mình bằng tay chứ không có tự động, dẫn đến tạo lệnh rút mà accept cái lệnh rút đó cũng khiến tụi nó nghi ngờ và đưa mình lên bảng đếm số thì chết @@

Ngồi lượn lờ thêm 1 ngày ở trang này, tôi đành bỏ cuộc vì không nghĩ được cách nào tấn công vào server hay rút tiền của bọn nó ra được. Nên tôi đành ngồi viết lại bài post này để cảnh tỉnh mọi người đừng có mất tiền oan cho bọn lừa đảo này! Tỉnh táo lên mọi người!

Kết luận

Tôi biết thời gian này đang là lúc kinh tế khó khăn, nhưng đừng vì thế mà lại có những quyết định dại dột nạp tiền vào cho bọn lừa đảo này, ăn lại được 1 vài đồng có khi mất x10 x20 lần như thế thì đau lắm! Cố gắng đừng tham và vượt qua thời gian này! Tỉnh táo, tỉnh táo và tỉnh táo.

Mong tụi mất dạy này sẽ bị dẹp hết! Để người dân bớt khổ!