Xin chào mọi người, cảm ơn các bạn đã tham gia vào ISITDTU CTF QUALS 2023. Hi vọng là bạn thấy vui khi tham gia và học được nhiều điều từ sự kiện lần này. Và sau đây là bài Writeup của mình ở thể loại OSINT.

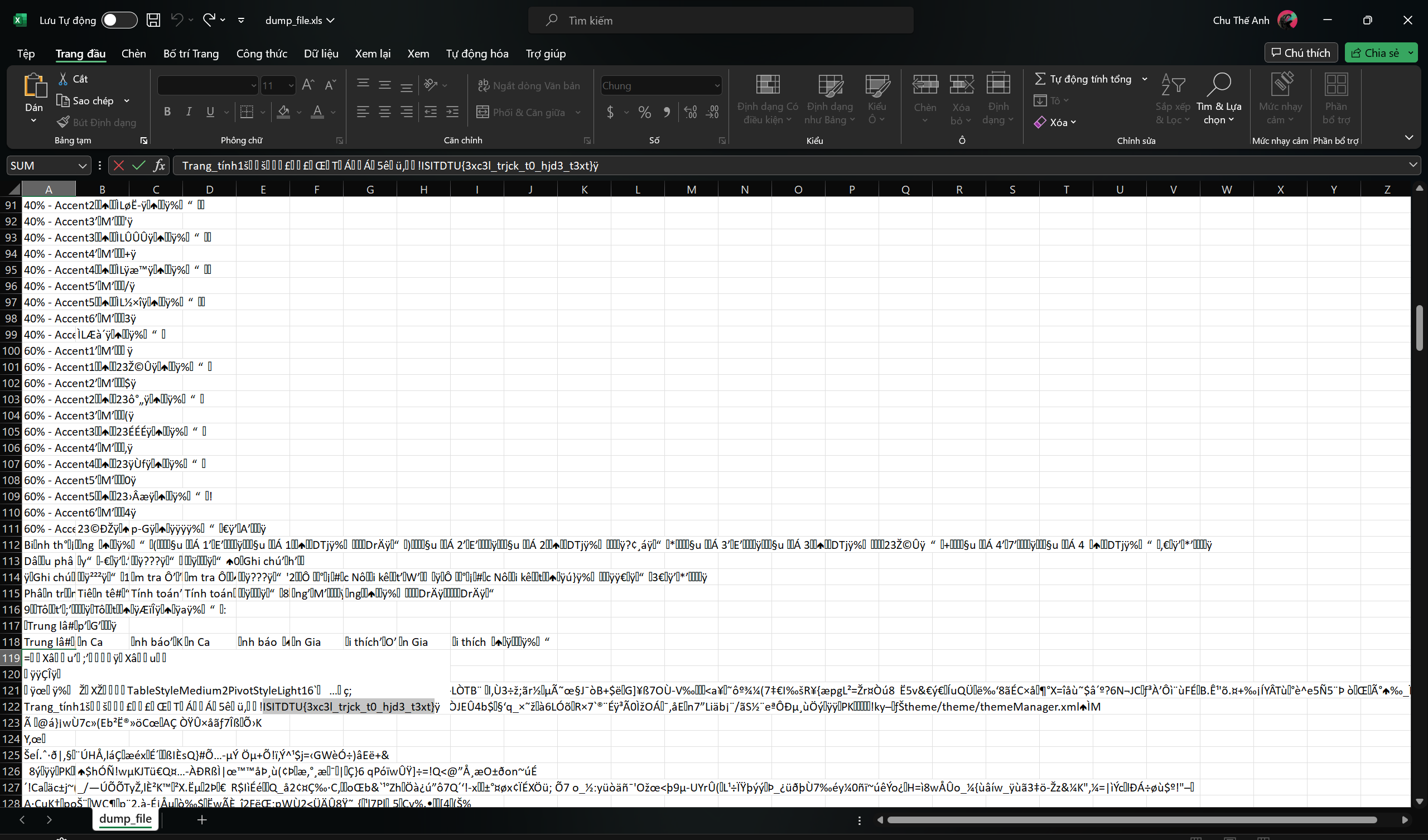

FAMOUS GIRL

Bây giờ chúng ta có một cô gái tên là Cithrel Wynhice là một người khá nổi tiếng trên mạng, bây giờ chắc chắn là chúng ta phải đi tìm tài khoản mạng xã hội của cô ấy rồi.

Dùng tên của cô gái ấy đi search ở trên các nền tảng mạng xã hội, bạn đang thắc mắc vì sao lại tìm không ra bởi vì khi ra đề mình đã thay đổi một kí tự đó chính là chữ Lviết thường và chữ I viết hoa cho tên của cô ấy trên mạng xã hội:

Cithrel Wynhice --> CithreI Wynhice

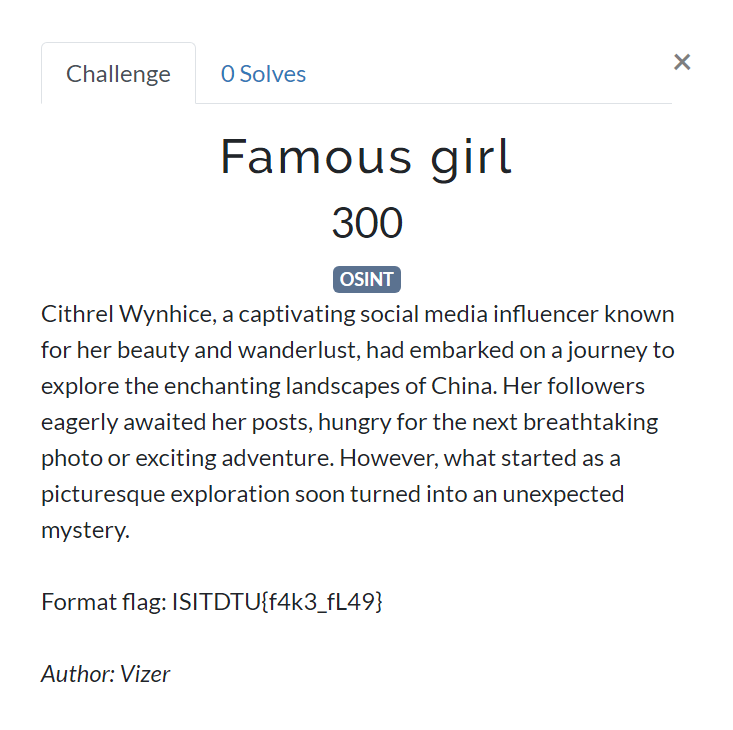

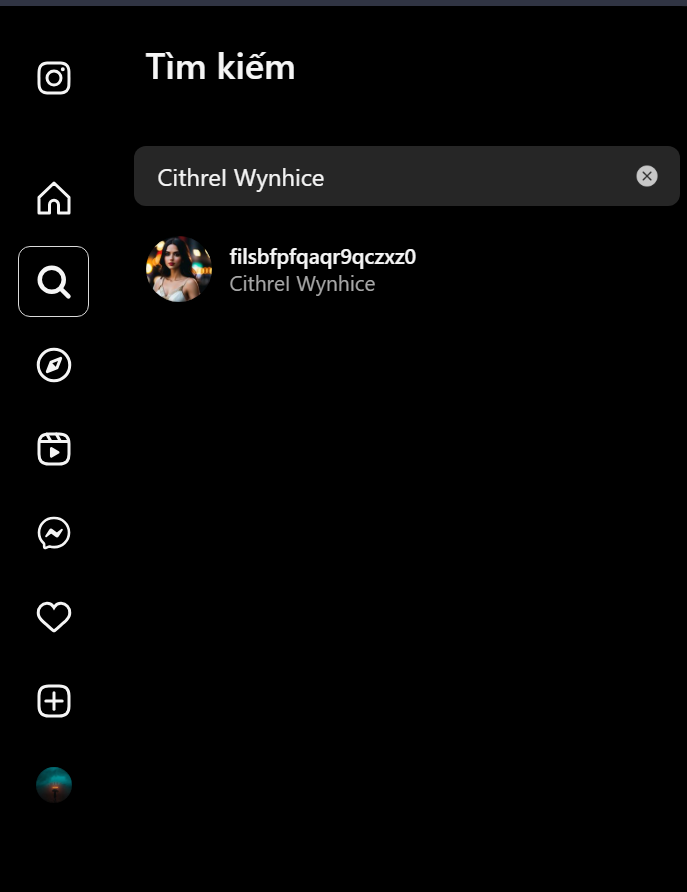

Và chúng ta sẽ tìm thấy cô ấy ở trên Instagram:

Hoặc có một cách khác đó chính là chỉ tìm kiếm Wynhice ở trên Instagram, chúng ta cũng có kết quả tương tự:

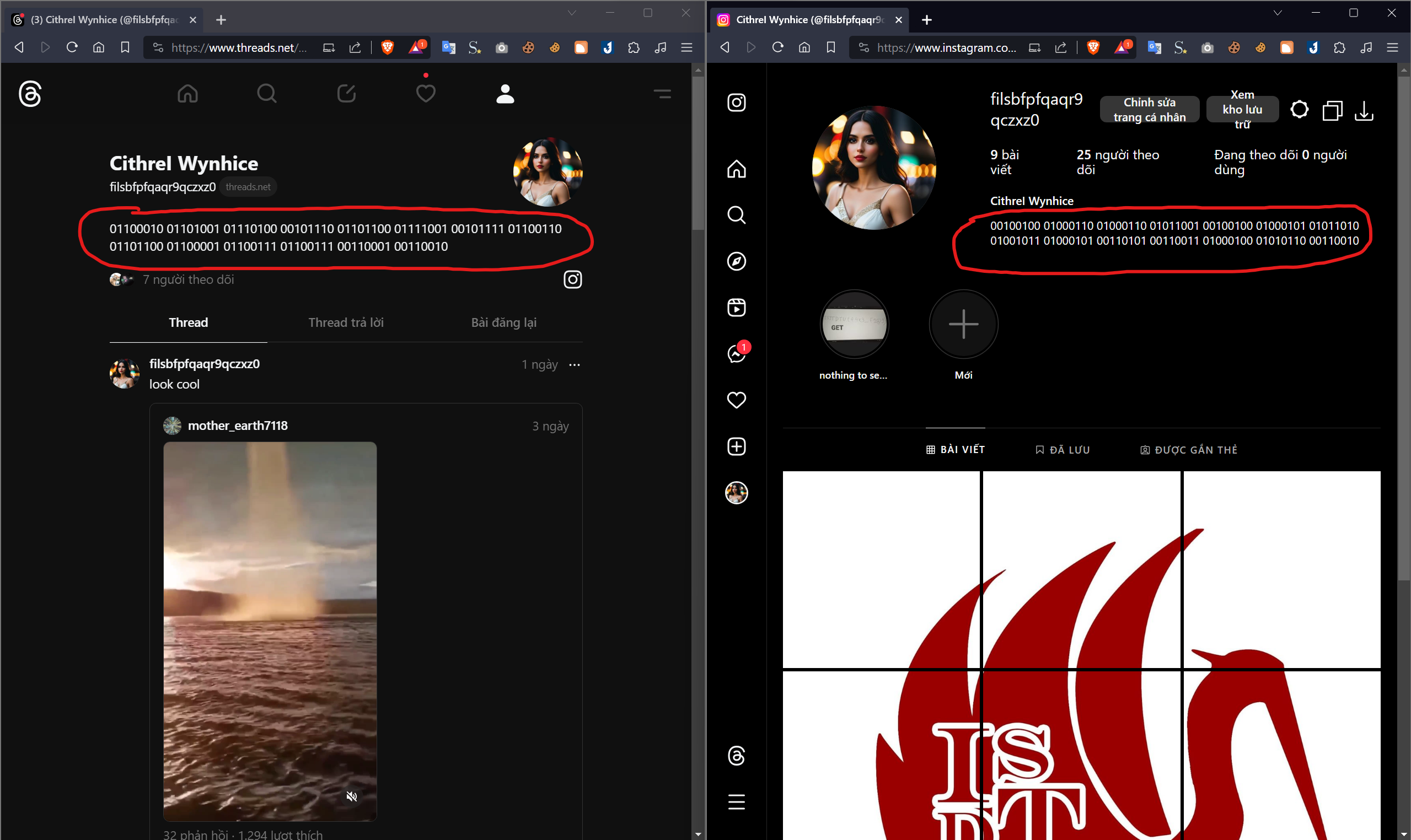

Okay truy cập vào trang cá nhân của cô ấy ta sẽ có 1 đoạn nhị phân và username của cô ấy cũng là 1 đoạn cipher được encode bằng Caesar Cipher: (Và cả 2 đều là troll nhé 👀)

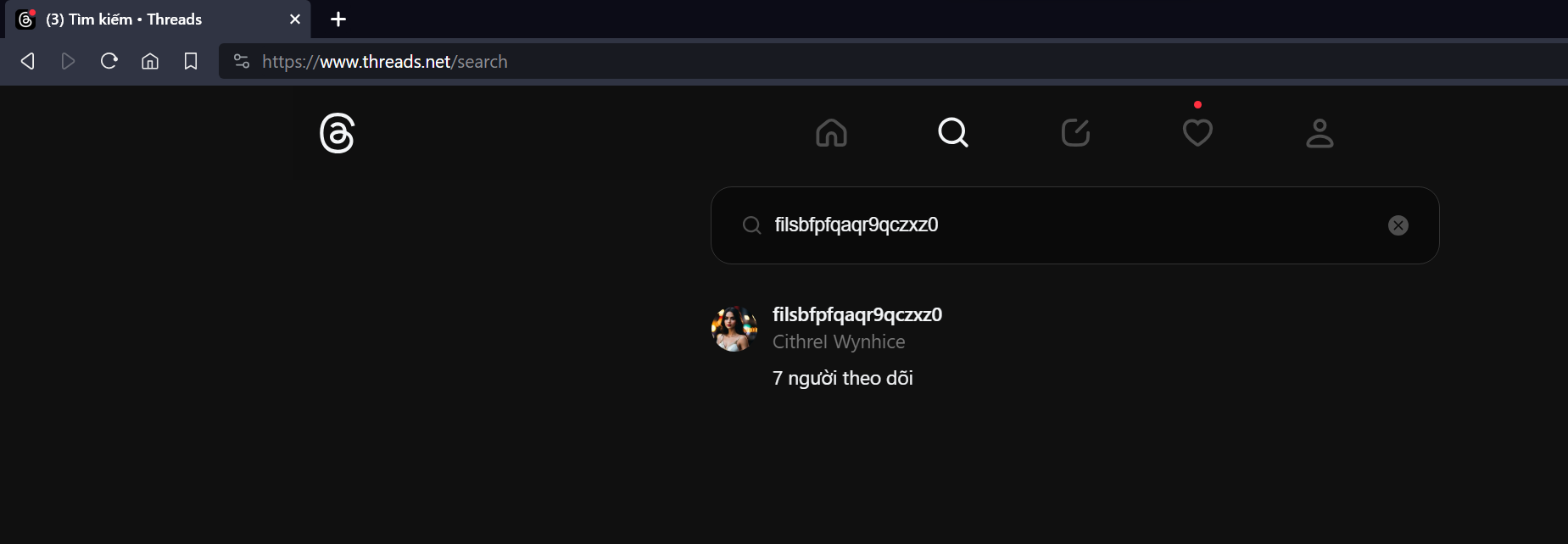

Nền tảng mạng xã hội mới có tên là Threads mới được Meta công bố và là một người nổi tiếng nên Cithrel cũng đăng kí tài khoản để sử dụng. Threads được đăng kí bằng cách chuyển đổi trực tiếp từ Instagram nên ta sẽ sử dụng username của cô ấy ở Instagram và tìm kiếm trên Threads:

Truy cập vào tài khoản của cô ấy ta thấy điểm khác biệt ở đoạn nhị phân ghi ở tiểu sử:

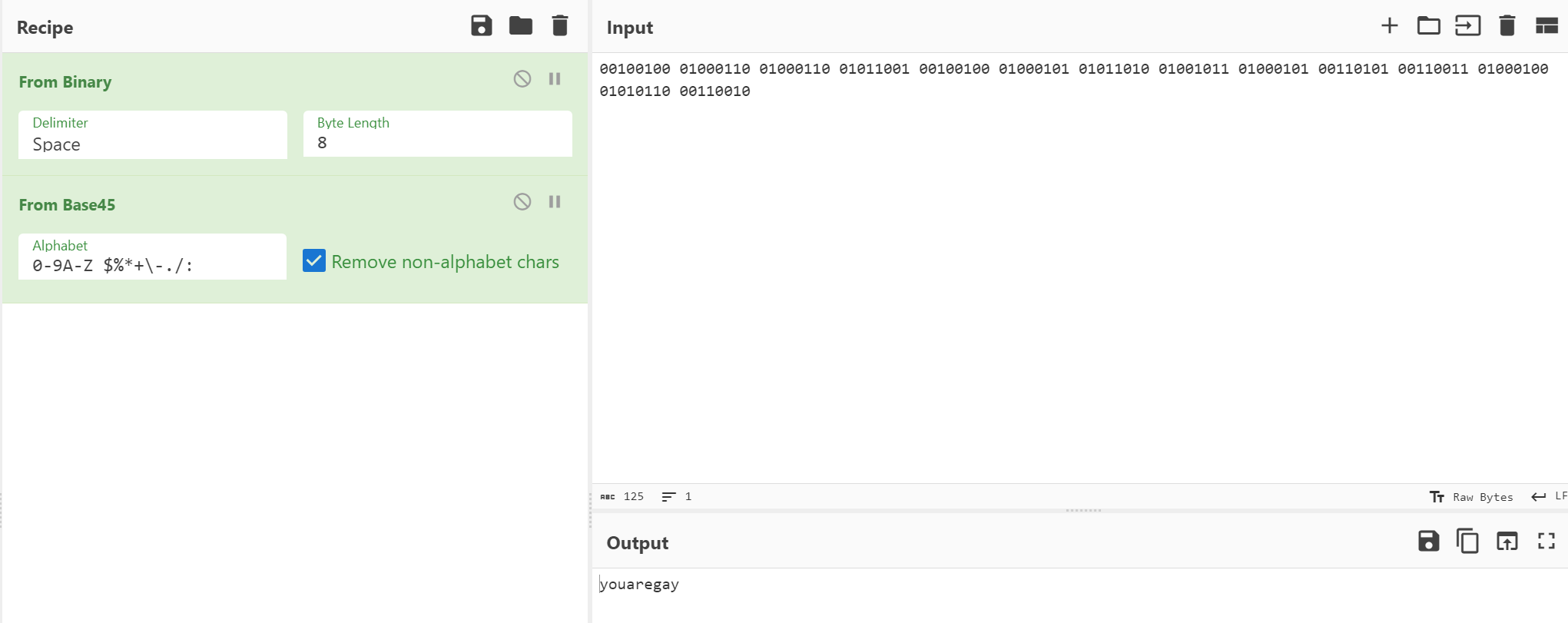

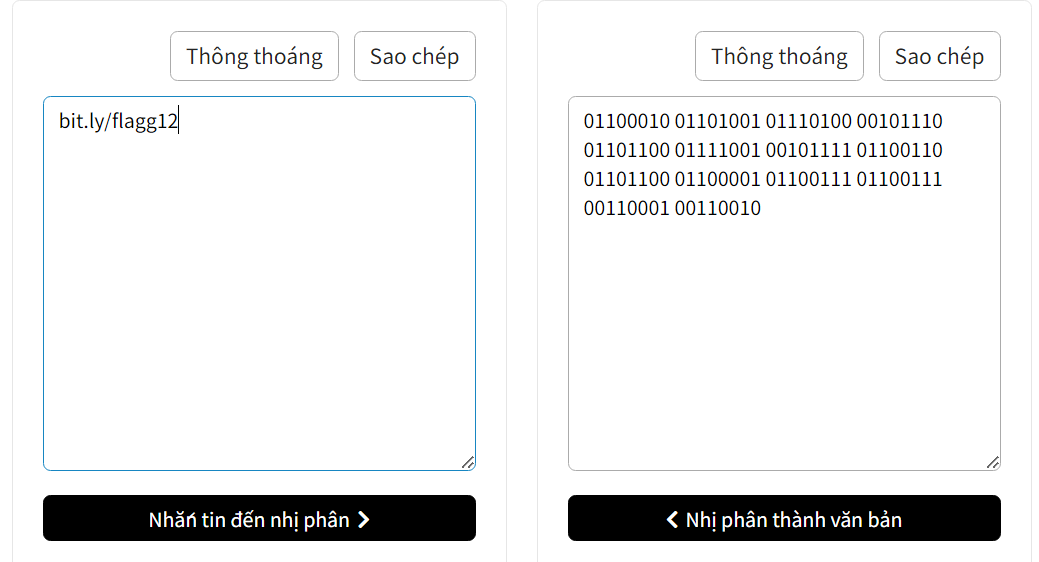

Decode đoạn nhị phân ở Threads chúng ta thu được một đường link:

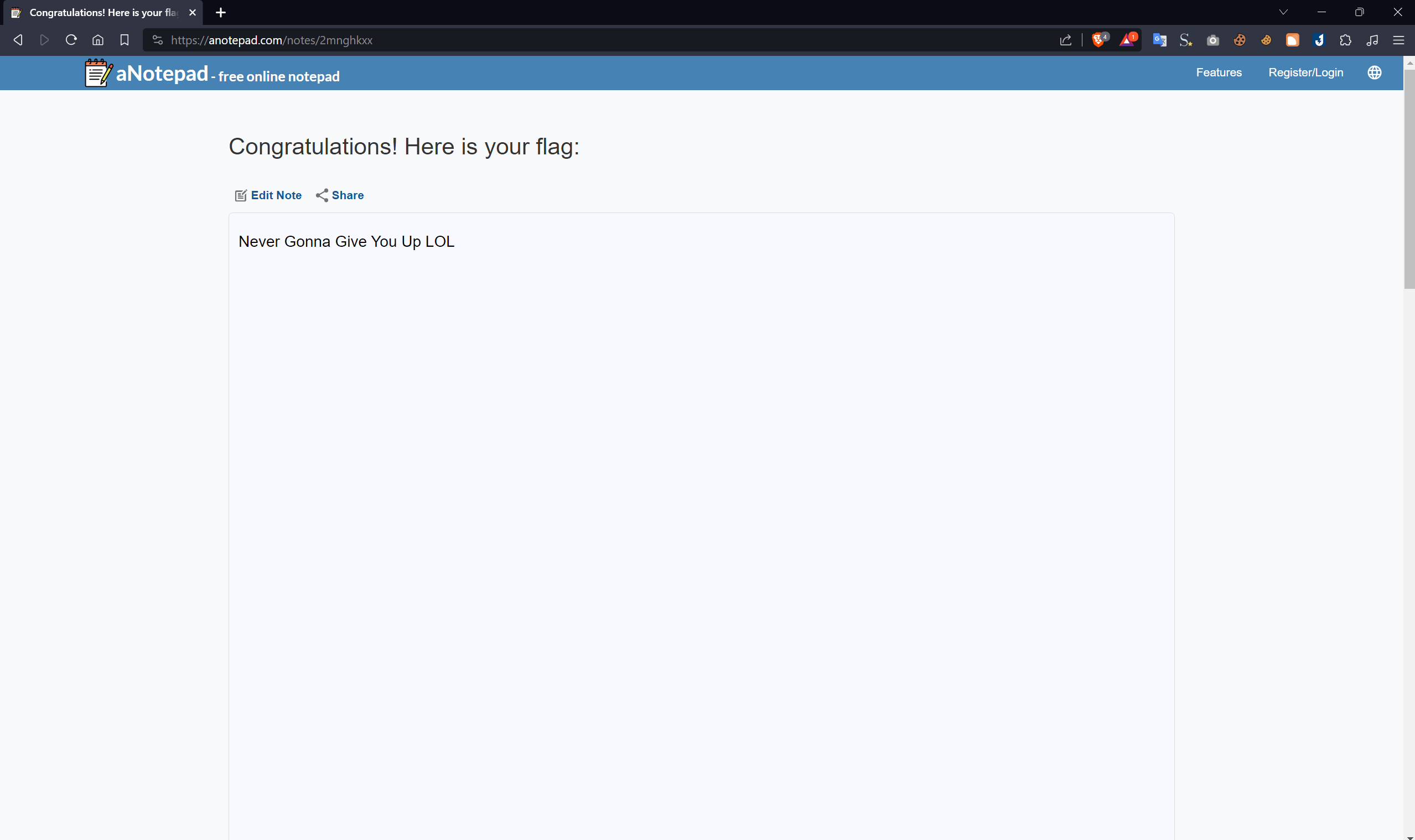

Truy cập vào đường link bạn sẽ được đưa đến trang Anotepad:

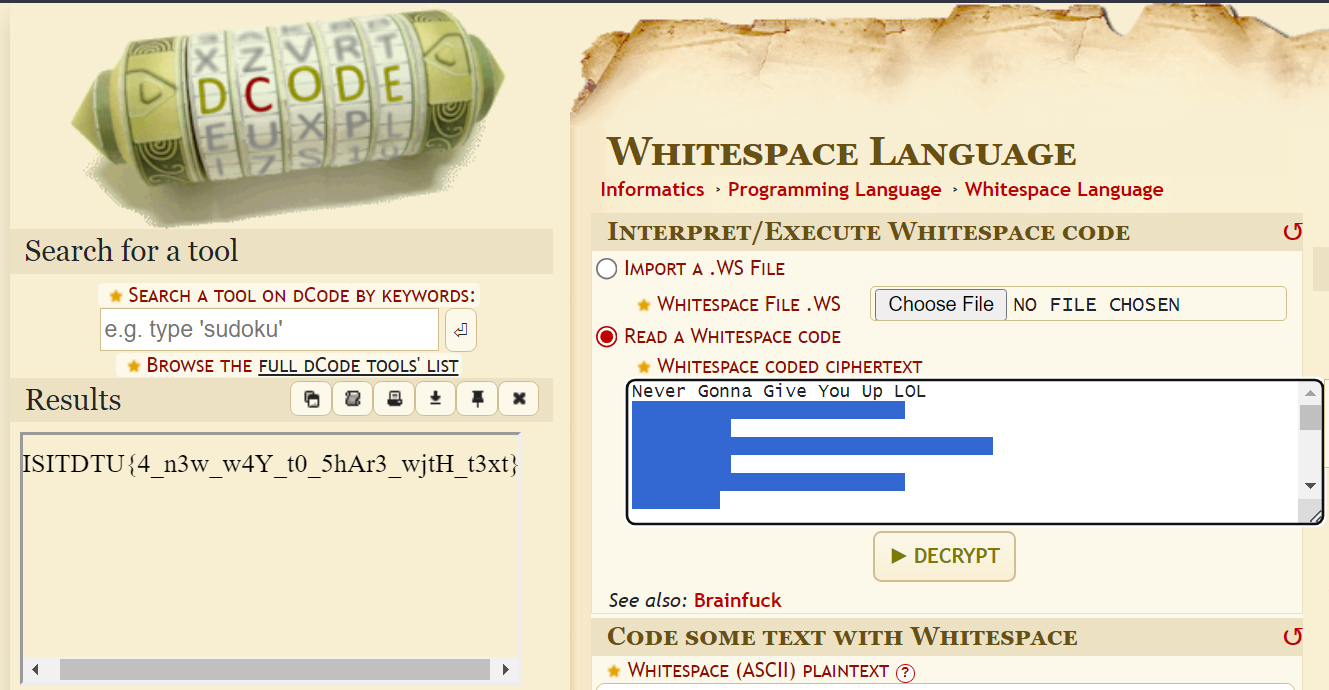

Nhìn vào sẽ có điều bất thường ở đây 😉 Chỉ có một dòng chữ nhưng lại còn rất nhiều khoảng trống ở phía dưới. Select vào ta sẽ biết được đó là Whitespace Language. Decode ra ta được flag:

FLAG: ISITDTU{4_n3w_w4Y_t0_5hAr3_wjtH_t3xt}

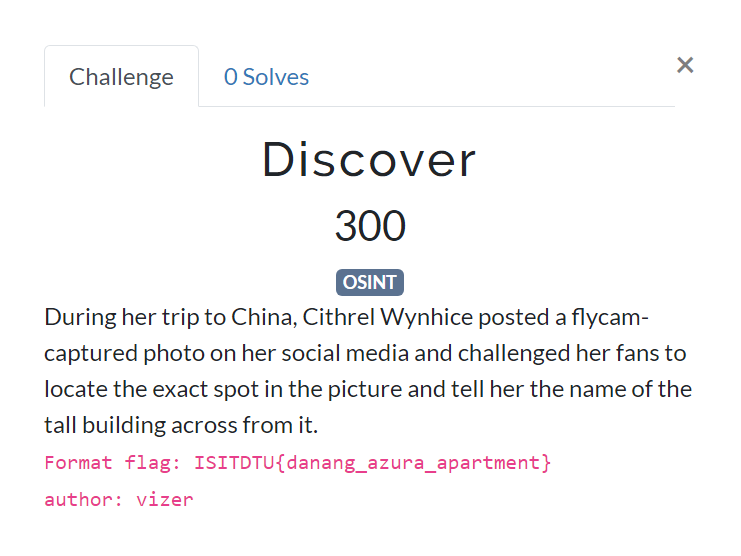

DISCOVER

Đọc đề ta biết được là cô ấy đã đăng một bài viết lên mạng xã hội có một bức ảnh được chụp bằng flycam và ta phải đi tìm nó, sau đó xác định tên của toà nhà cao tầng đối diện với vị trí đó.

Dạo quanh 1 vòng tài khoản Threads của cô ấy thì sẽ có một vài fake flag và rickroll bạn muốn biết thì có thể tự trải nghiệm nó😛

Nhưng ta cần quan tâm vào 2 bài viết mà cô ấy đăng lên:

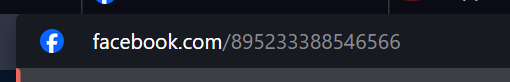

Nhìn vào ta sẽ hiểu được đó là một đoạn id url của Facebook và Twitter. Đối với Facebook thì chỉ cần nhập vào như thế này:

Đường link đó sẽ dẫn đến video Rick Astley "Never Gonna Give You Up"  )))

)))

Tiếp đến với đoạn id của Twitter thì sẽ phải cần thêm một vài điều kiện để kết hợp với nhau:

https://twitter.com/randomusername/status/id_in_her_post

Vậy thì ta sẽ lắp ghép như thế này là sẽ truy cập được:

https://twitter.com/randomusername/status/1706752419806560656

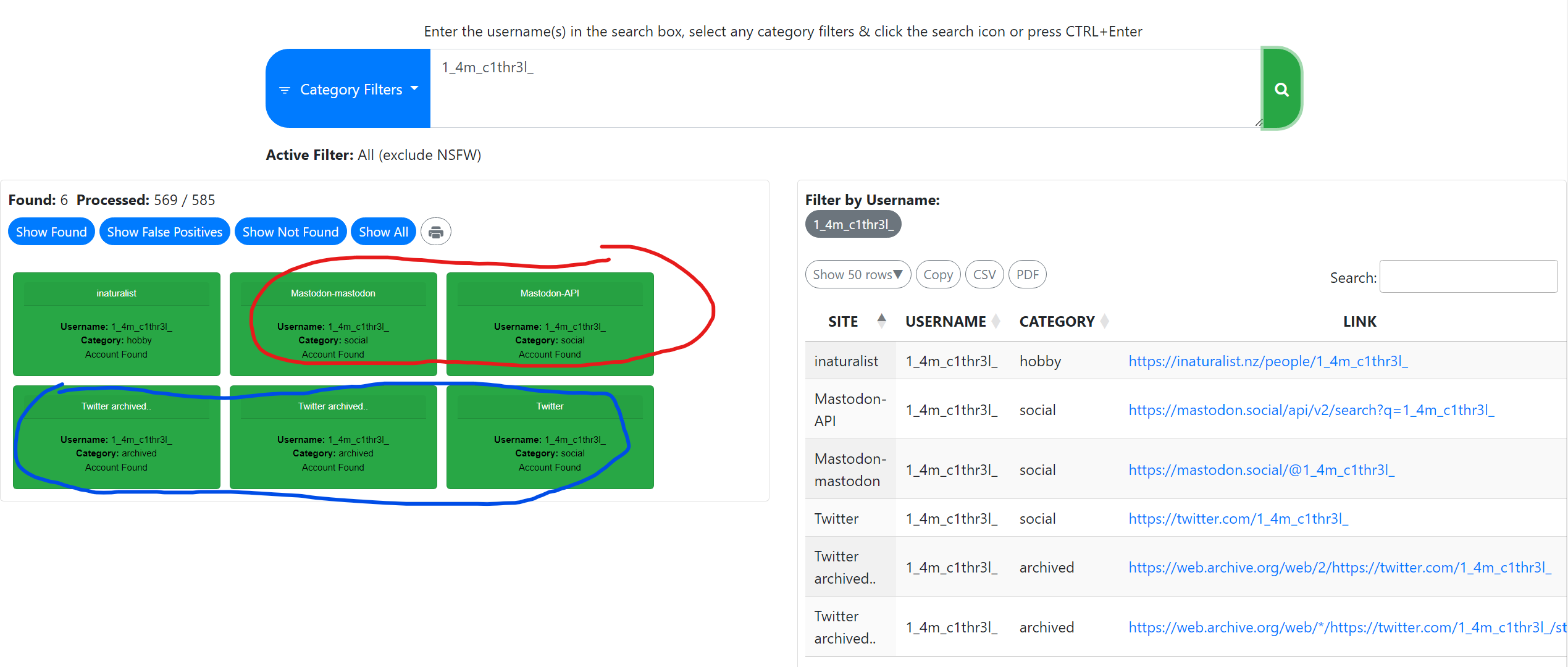

Vào trang cá nhân của cô ấy thì cũng không có gì hữu ích lắm nên ta sẽ dùng username để tìm kiếm và sẽ tìm được một tài khoản khác của cô ấy ở Mastodon. Thêm vào đó là sẽ có một số Archived ở tài khoản Twitter:

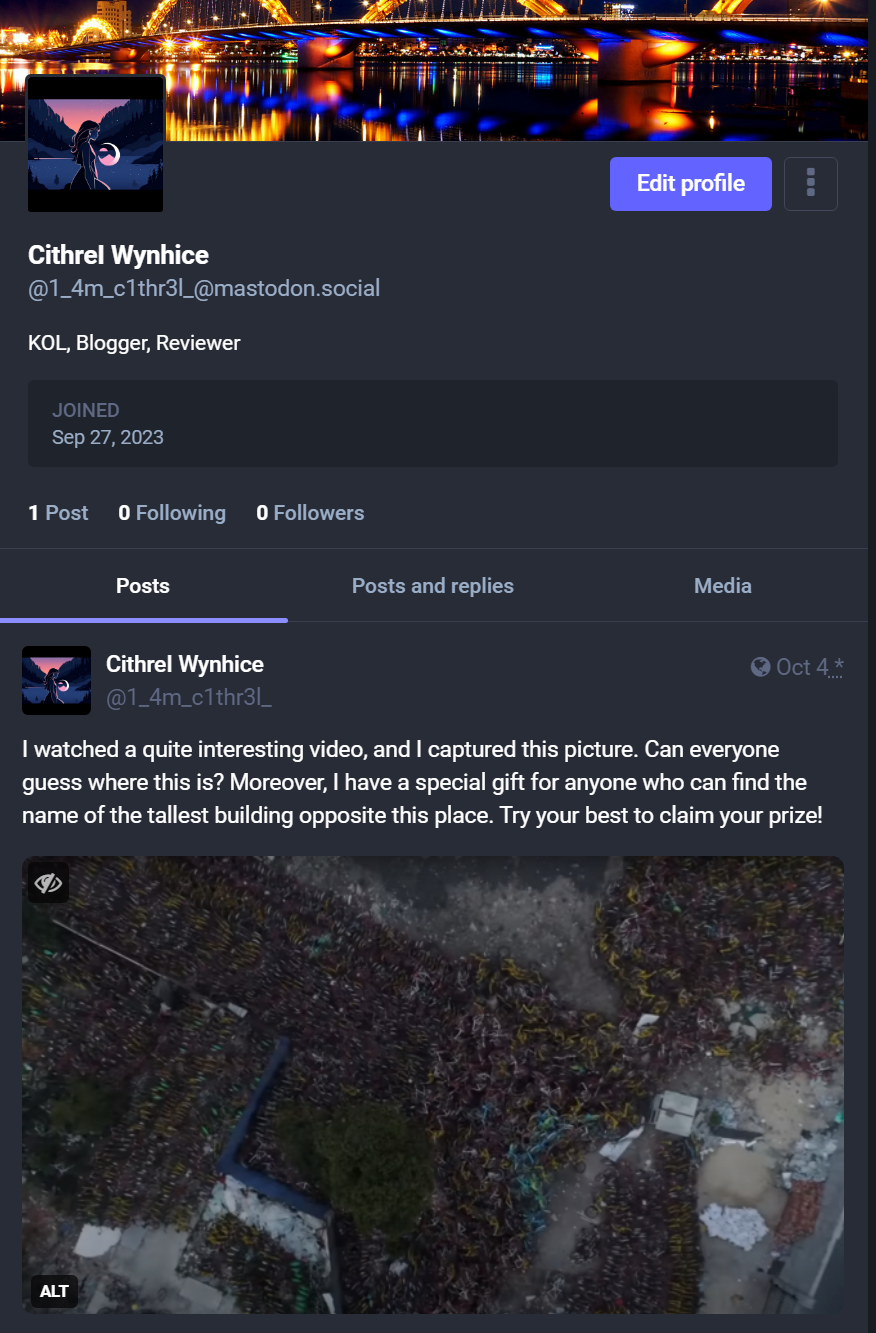

Truy cập vào trang cá nhân Mastodon của cô ấy:

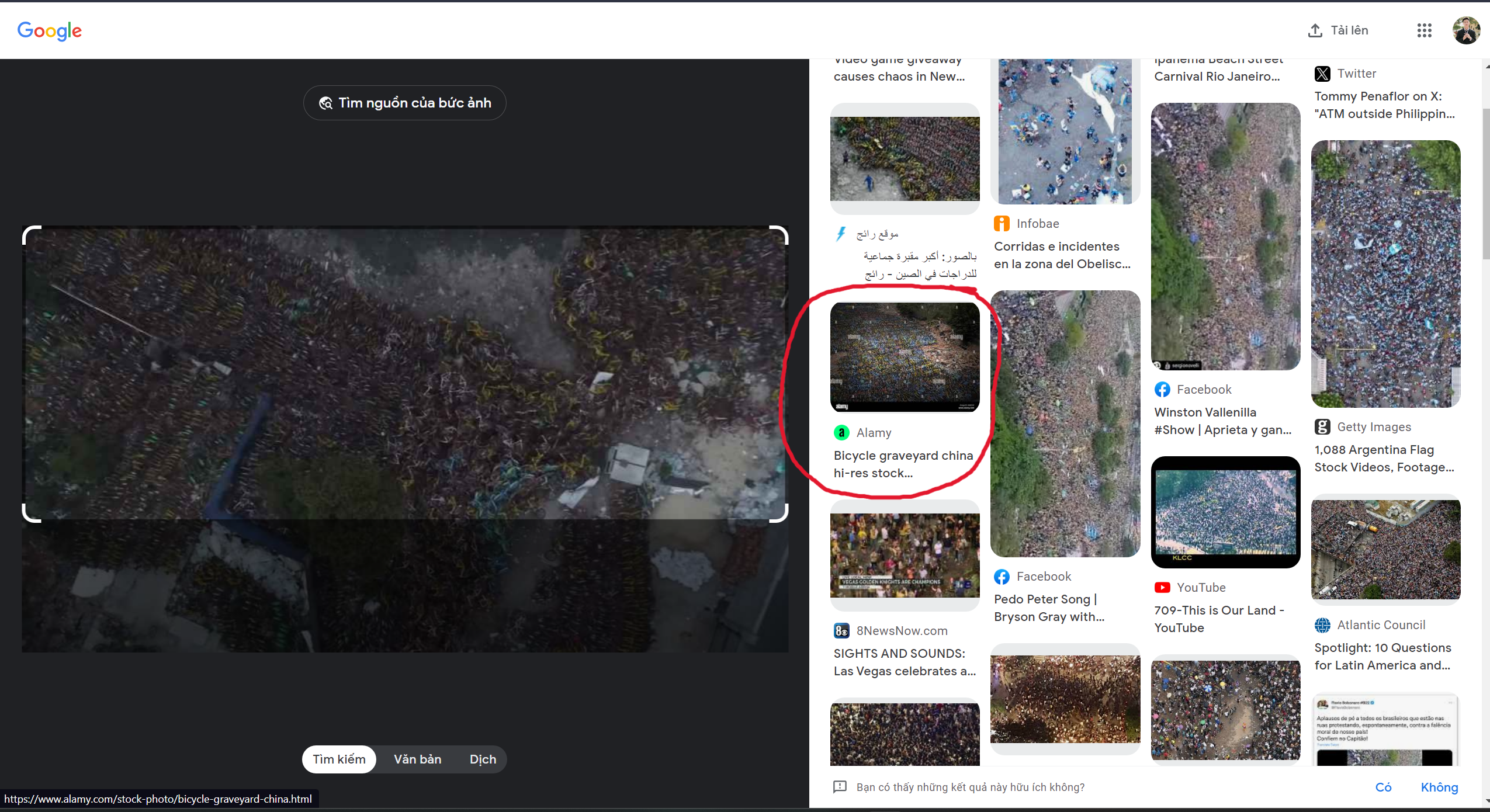

Ta sẽ có một bức ảnh, dùng Google Lens để tìm kiếm ta sẽ có:

Kết hợp với tiêu đề của bài viết cô ấy đăng trên Mastodon: I watched a quite interesting video, and I captured this picture.

Cô ấy chụp bức ảnh từ một video, vậy nên ta sẽ bắt đầu tìm kiếm với Youtube:

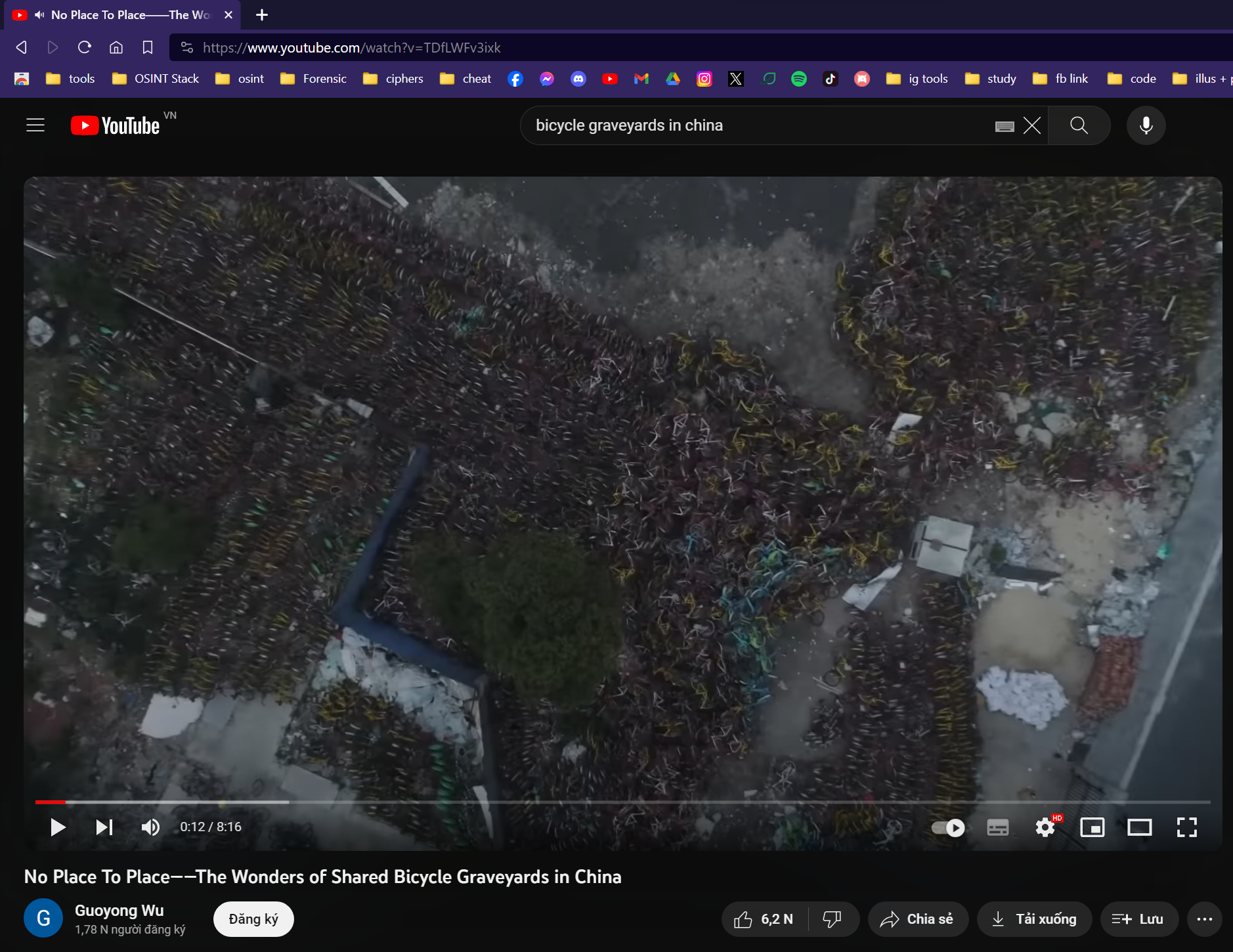

Xem lần lượt các video thì ta sẽ tìm được cảnh giống với bức ảnh cô ấy chụp ở video thứ 2 theo như kết quả tìm kiếm:

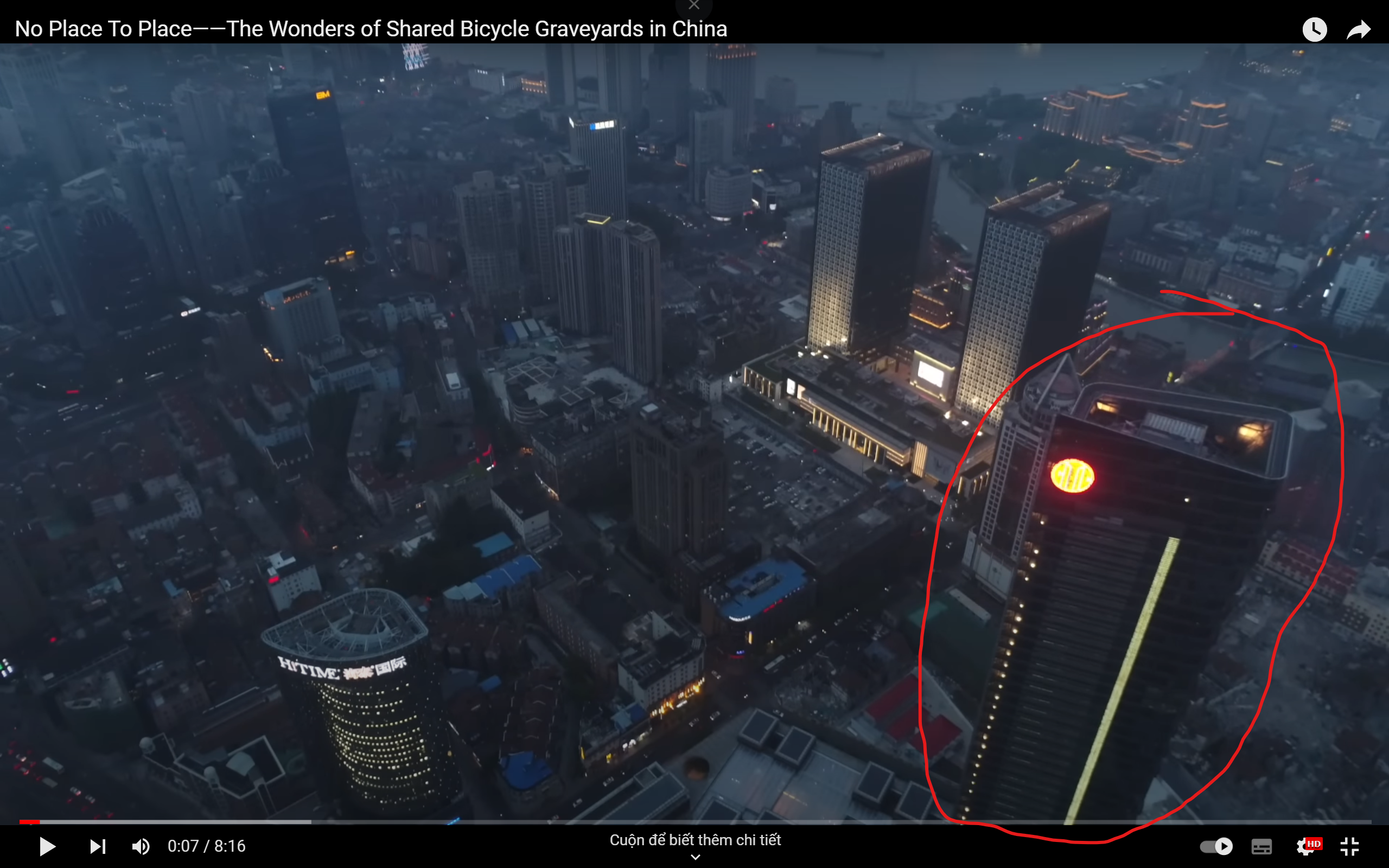

Và xem video ta cũng sẽ nhận ra có một toà nhà cao nhất đối điện với bãi rác xe đạp này:

Giờ ta sẽ phải tìm vị trí của nó trước. Nhìn sang bên cạnh ta sẽ dễ dàng thấy được toà nhà có tên HITIME.

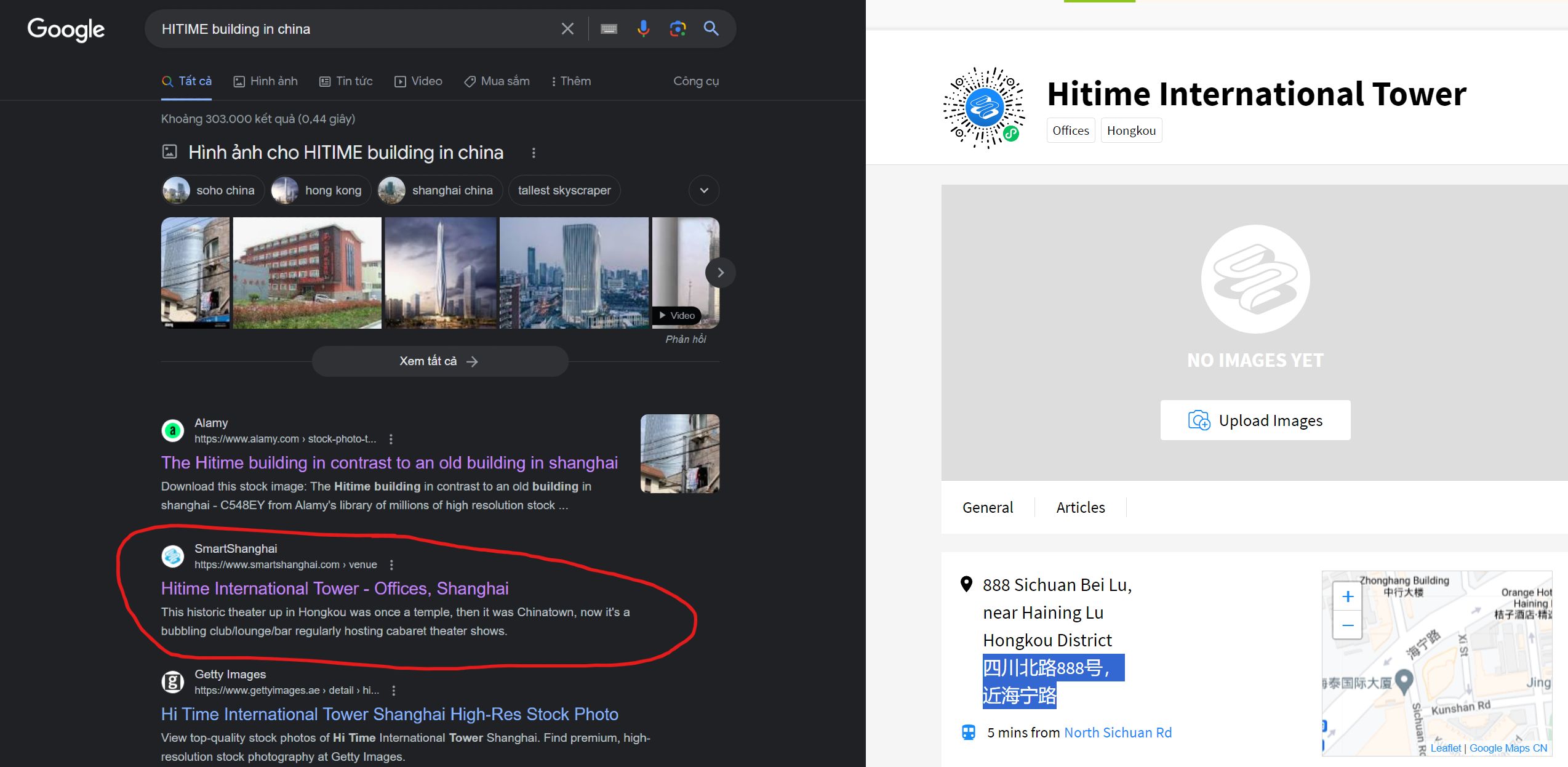

Tìm kiếm trên Google ta thu được địa chỉ:

Dùng Baidu Maps để tìm kiếm địa chỉ và thấy được nó:

Đi lại gần một chút để thấy được tên của toà nhà cao nhất bên kia là: CHINA CITIC BANK

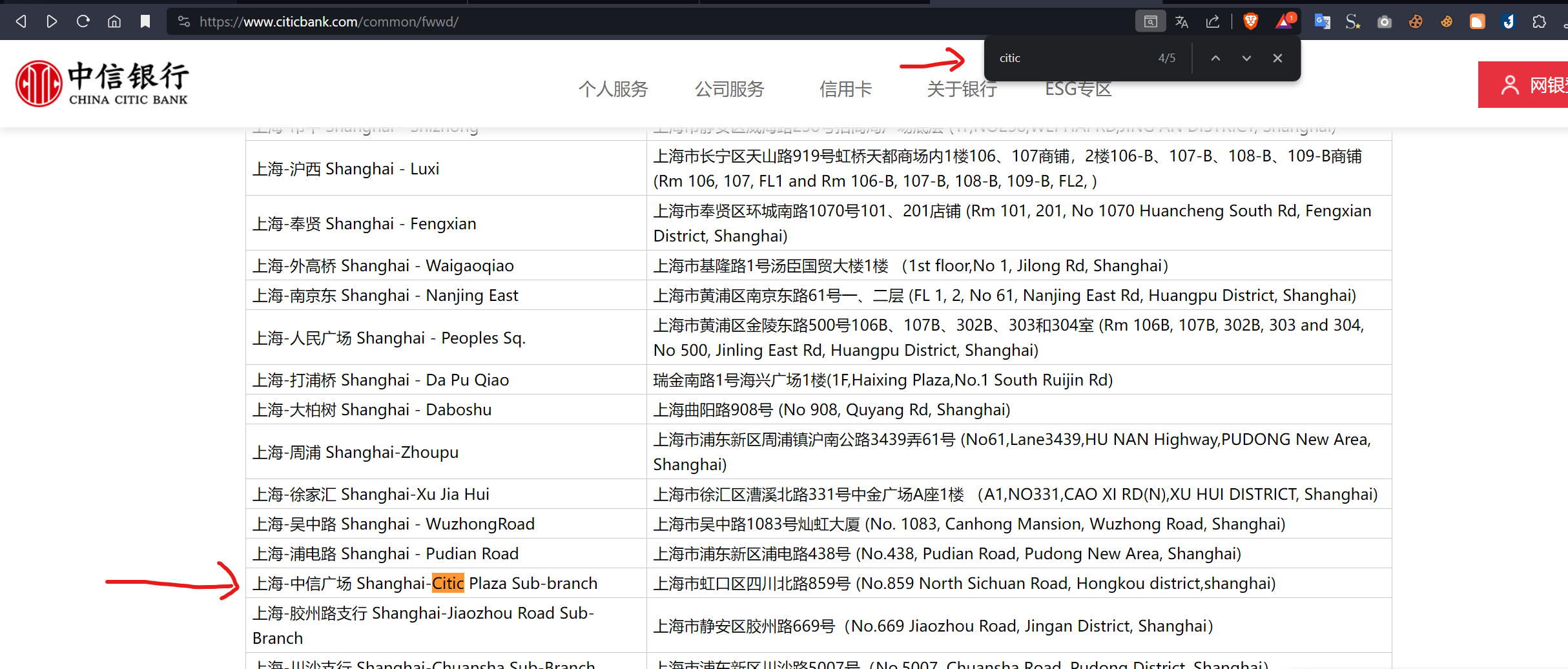

Tiếp theo truy cập vào Website của China Citic Bank: https://www.citicbank.com/common/fwwd/ ta thu được list những chi nhánh của họ. Tìm kiếm chữ CITIC và có được kết quả:

FLAG: ISITDTU{shanghai_citic_plaza}

COMMUNICATION

Ban nãy khi dùng tool để tìm kiếm tên của cô ấy ta còn có được một mục đó là Archived ở Twitter.

Theo như bài viết cô ấy đăng ở Twitter thì cô ấy sẽ dùng một cái gì đó để quản lý các tài khoản của mình nhưng bức ảnh đã được làm mờ nên không thể biết được đó là gì.

Kiểm tra những phiên bản đã lưu ở trang https://web.archive.org/ và trỏ đến phần "URLs" ta có một status được lưu trữ:

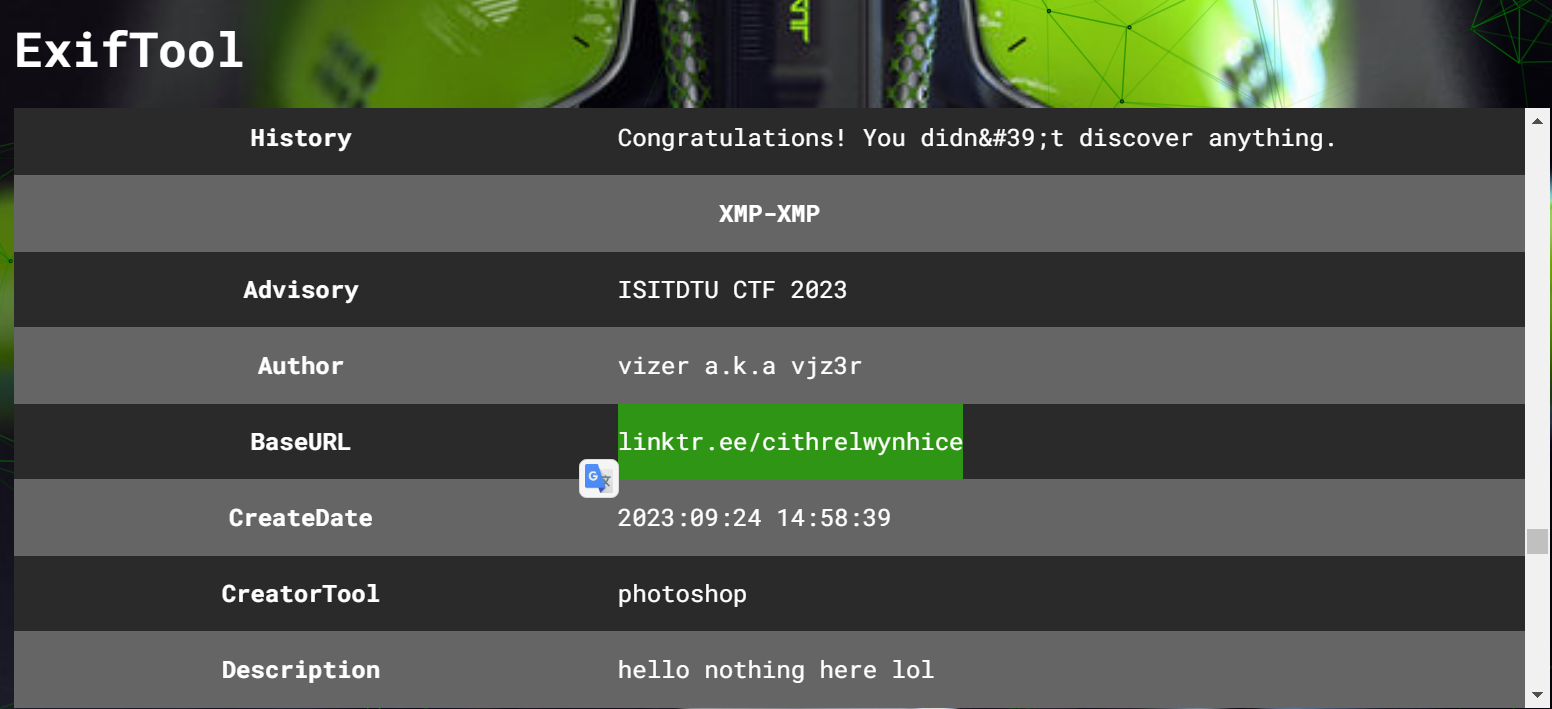

Tải bức ảnh về, kiểm tra Metadata sẽ có được đường link của Linktr.ee: linktr.ee/cithrelwynhice

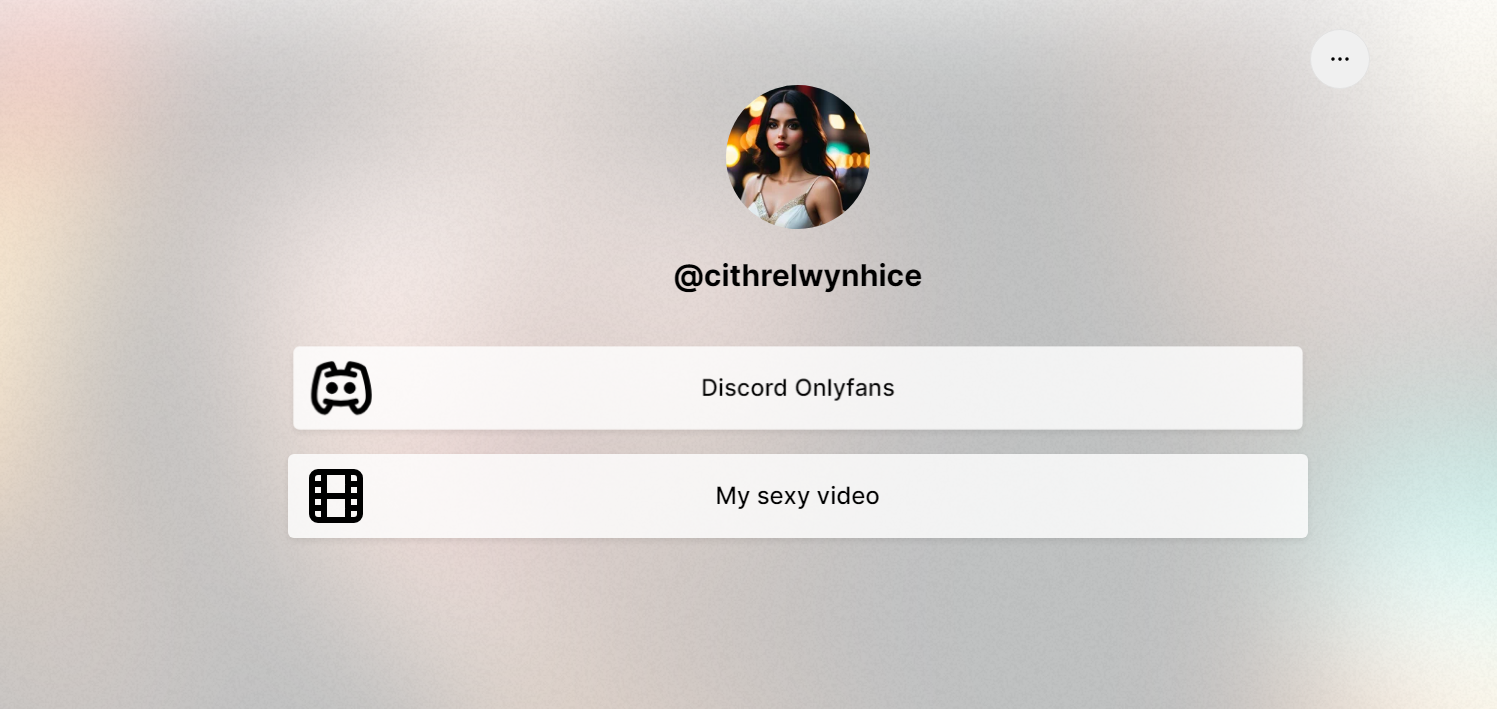

Truy cập vào ta sẽ có được link mời đến Server Discord của cô ấy và một video rất nóng bỏng 😍

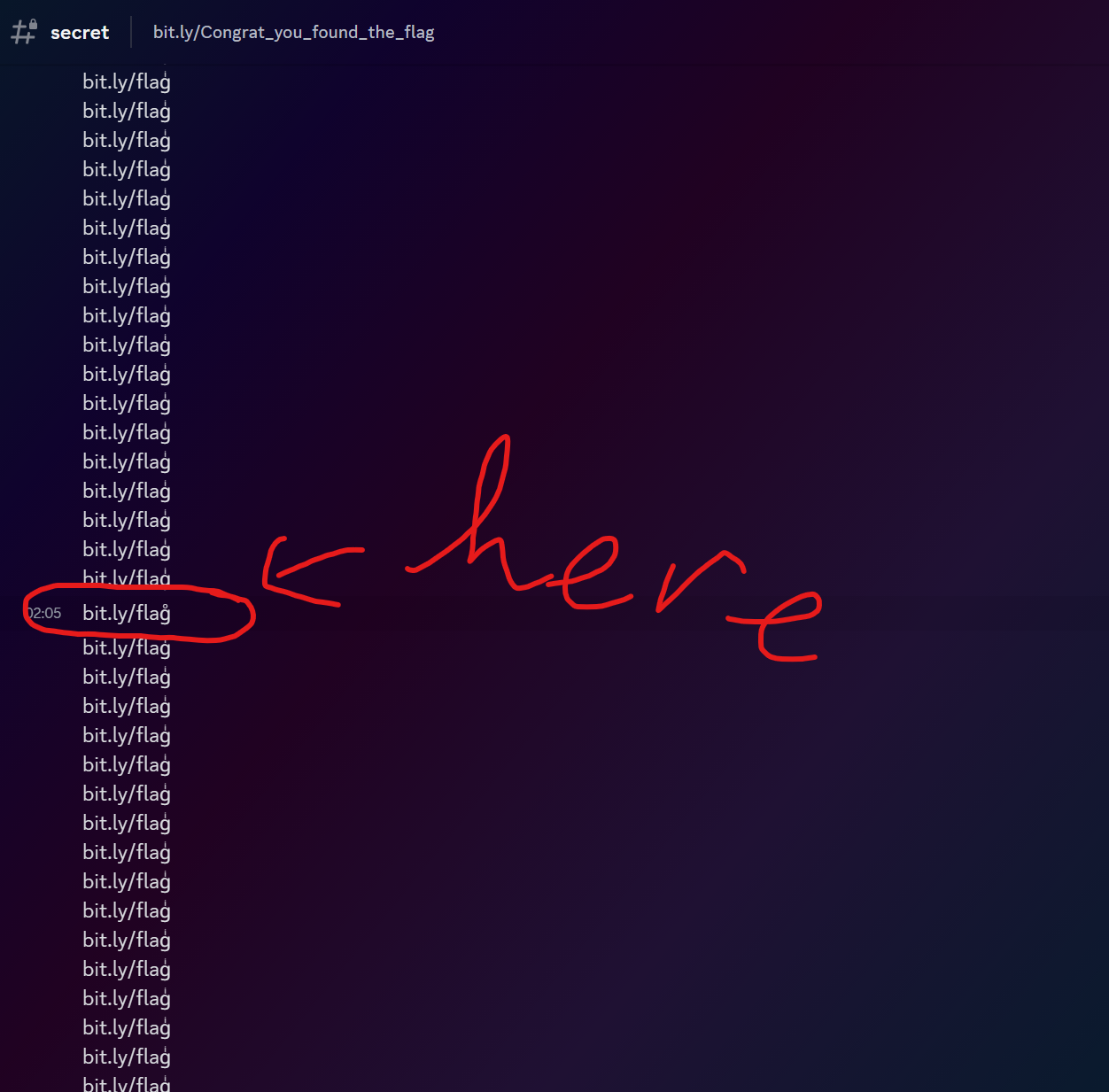

Vào Discord chúng ta cần quan tâm vào 1 channel mang tên Secret, ở đó có rất nhiều đường link giống nhau và chúng ta sẽ cần phải tìm đường link chính xác:

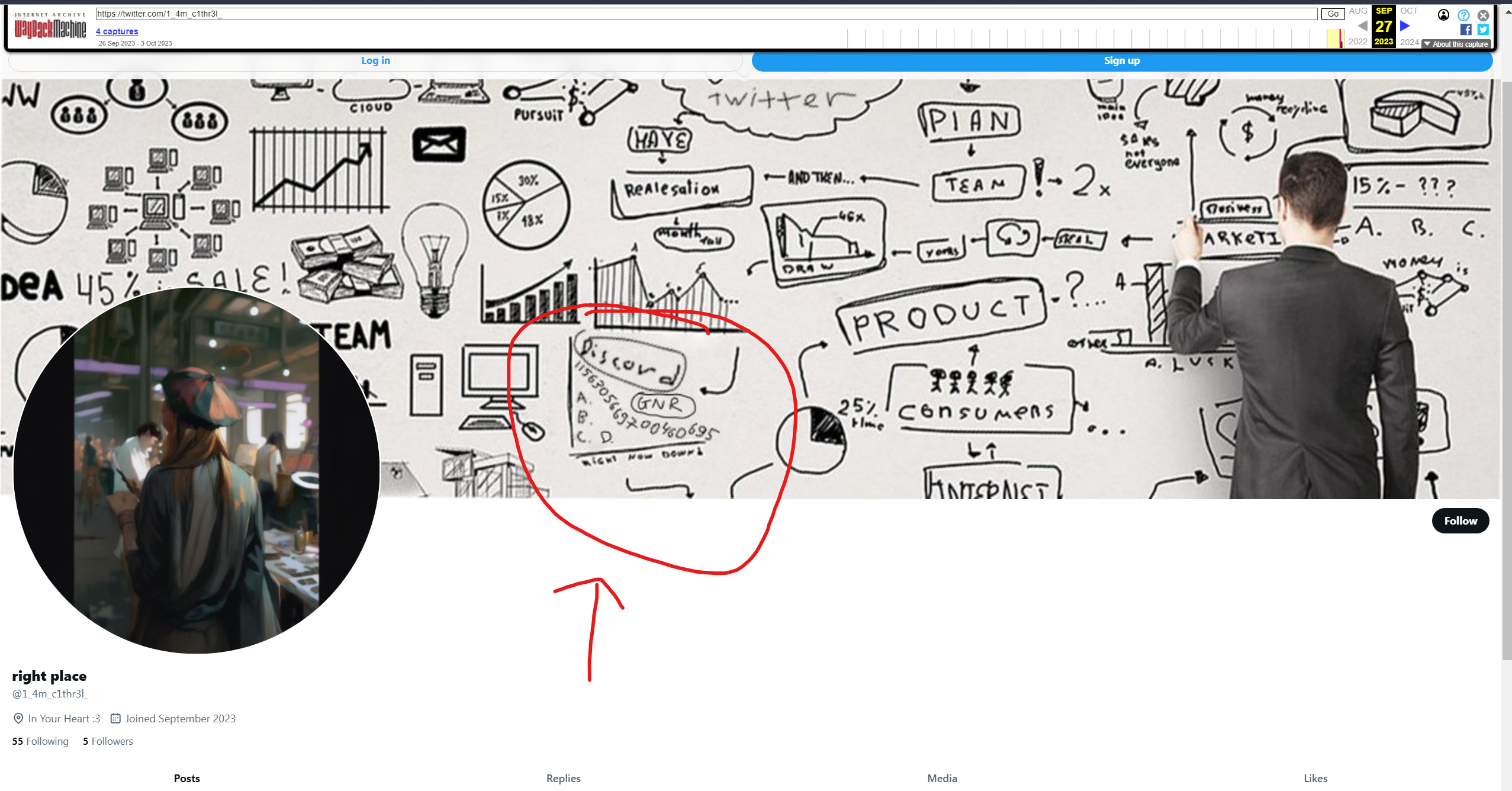

Quay lại với trang lưu trữ Twitter, kiểm tra các bản lưu trữ sẽ có một bản lưu trữ có điểm khác ở phần ảnh bìa:

Ta có đoạn ID như sau: 1156305669700460695

Thêm đoạn ID này vào sau đường link dẫn đến channel Secret:

https://discord.com/channels/1154636986448085032/1154669336645083166/1156305669700460695

Đây là đường link của 1 tin nhắn, tin nhắn này là tin nhắn khác với những cái còn lại:

Truy cập vào ta sẽ có được file flag.bmp giờ phải tìm cách để lấy flag từ file này.

CÁCH 1:

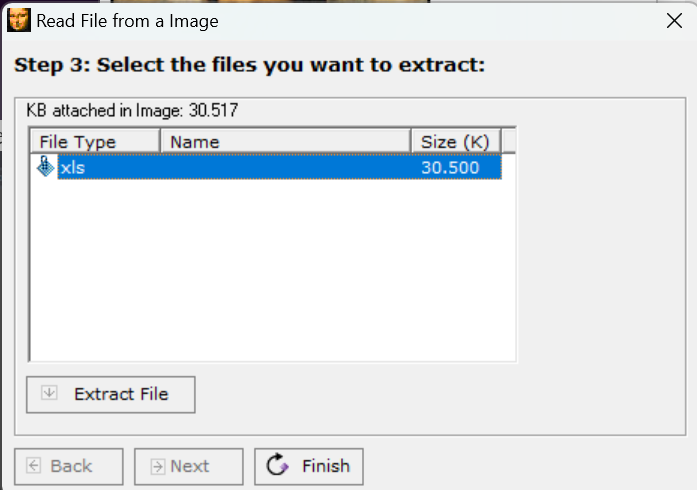

Đối với Windows thì mình sẽ dùng Xiao steganography để Extract file ra:

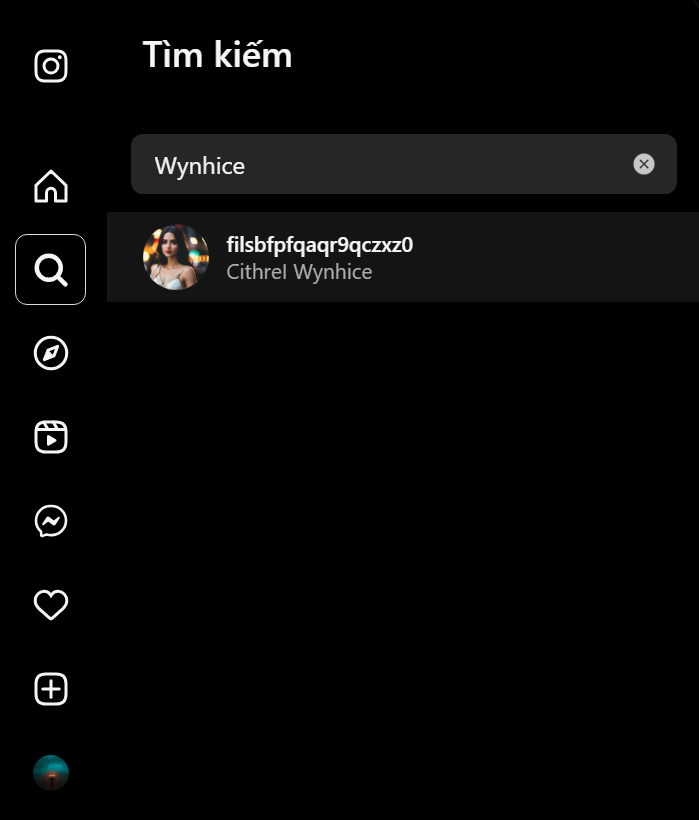

Sẽ có 1 file xls được nhúng vào giờ chỉ cần Extract ra và lưu file với extension là .xls.

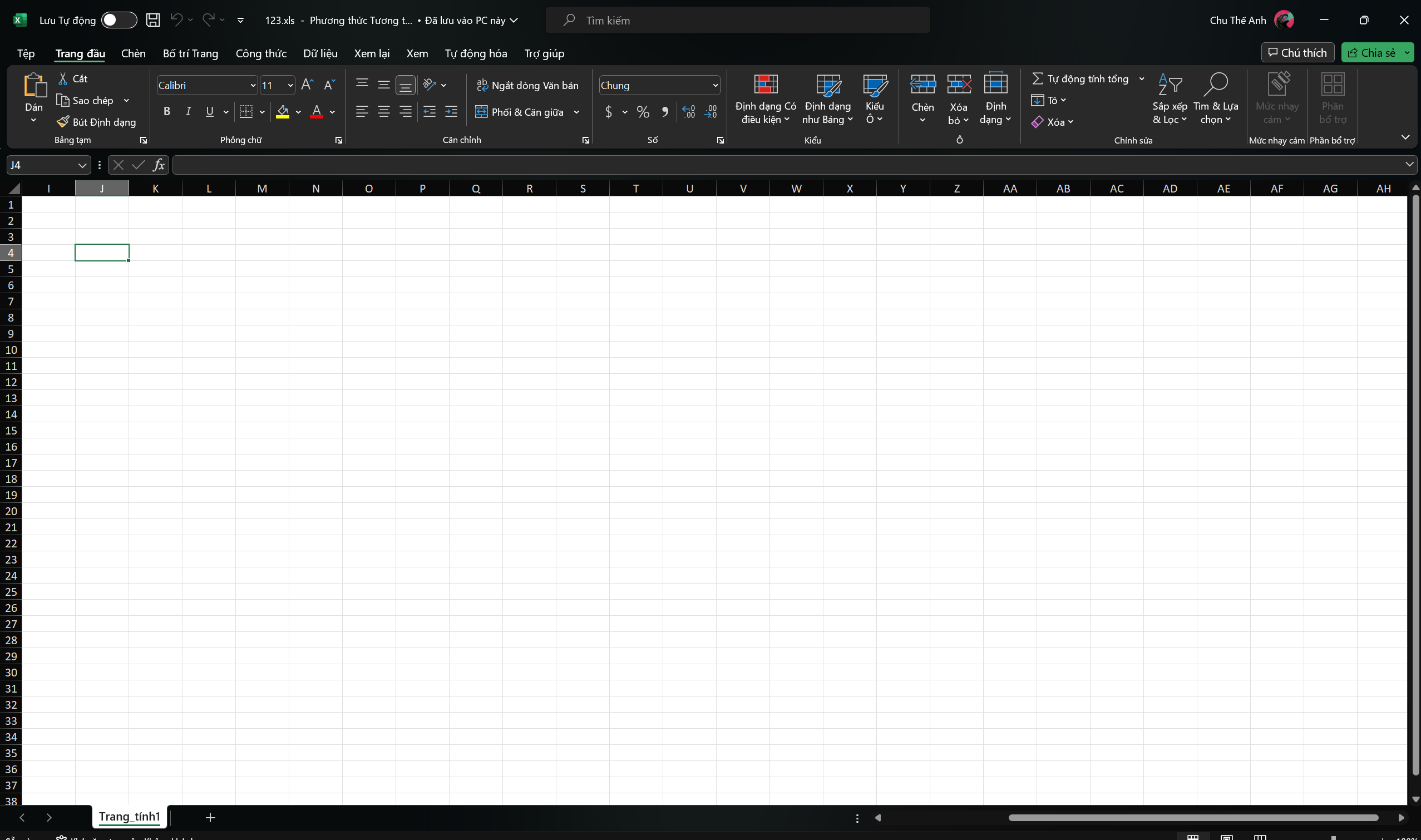

Sau đó mở file đó ra ta sẽ có 1 bảng tính trống như thế này:

Bấm chọn tất cả, sau đó bấm tổ hợp phím Ctrl + Shift + ~

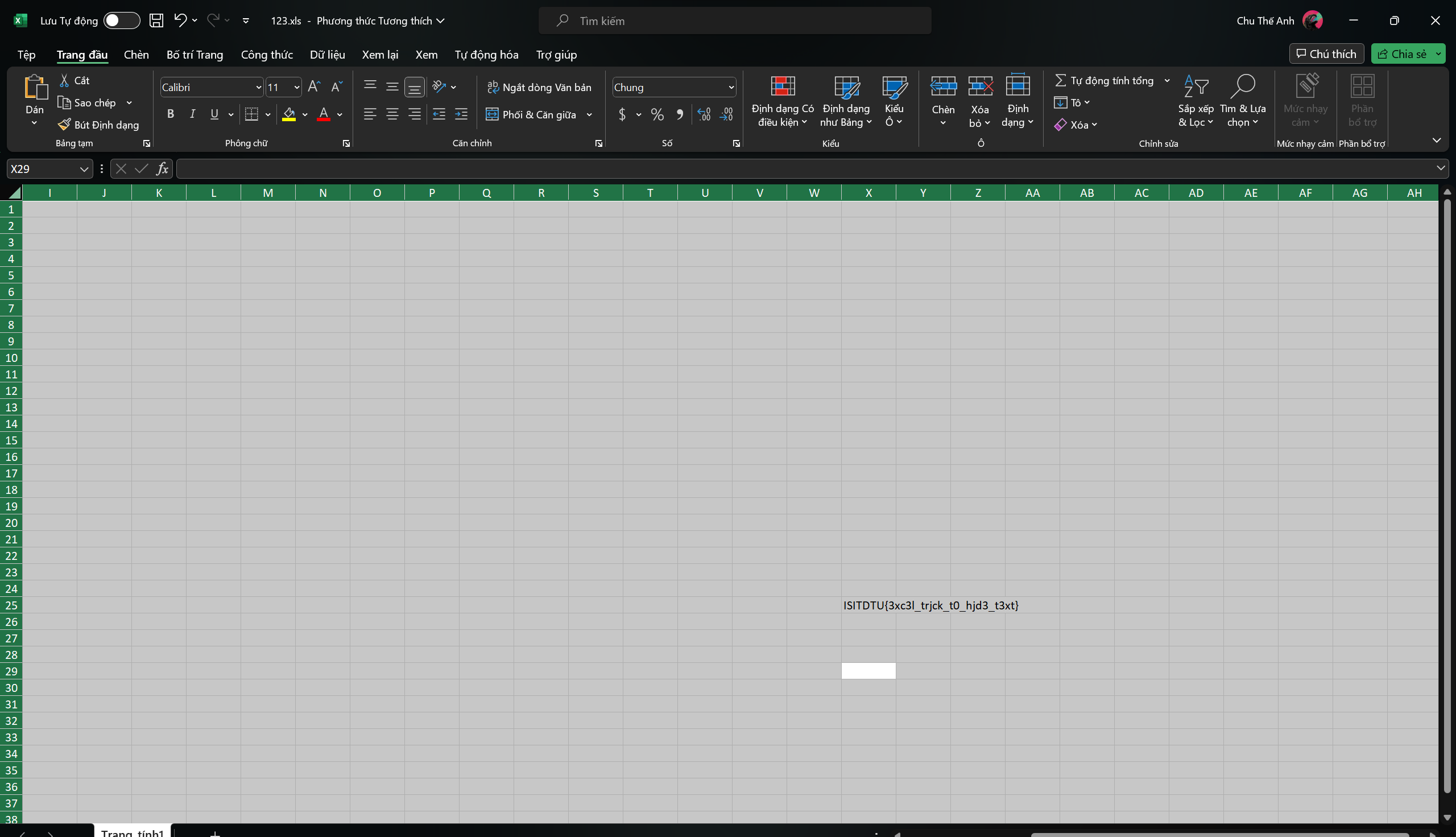

Flag sẽ hiện ra:

CÁCH 2:

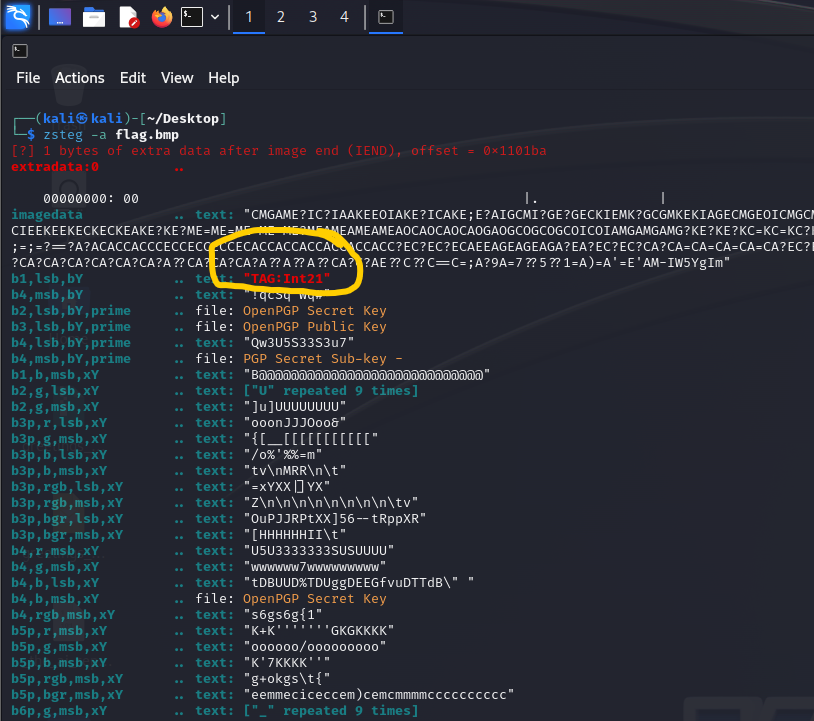

Đó chính là sử dụng công cụ "zsteg"

Đầu tiên sử dụng lệnh: zsteg -a flag.bmp và sẽ thấy có điều kì lạ TAG:Int21

Tiếp theo sử dụng lệnh: zsteg -E b1,lsb,bY flag.bmp > data_file để extract dữ liệu sang file mang tên là data_file.

Mở data_file với Excel và nhập vào tìm kiếm "ISITDTU" sẽ tìm được flag:

FLAG: ISITDTU{3xc3l_trjck_t0_hjd3_t3xt}

Đây là toàn bộ bài Writeup của mình, nếu thấy hay thì hãy để lại cho mình xin 1 Start nhé: https://github.com/vjz3r/ISITDTU-CTF-2023/tree/main/osint

Cảm ơn mọi người rất nhiều 😘😘😘😘